Внедрение

- Описание архитектуры

- 1.1. Назначение SysInfo Auditor Agent

- 1.2. Назначение SysInfo Auditor Server

- 1.3. Ключевые моменты архитектуры SysInfo Auditor

- 1.3.1. Конфигурация. Иерархия настроек

- 1.3.2. Задачи

- 1.3.3. Сеть

- 1.3.4. Отчеты

- 1.3.5. Подчиненные сервера

- 1.3.6. Настройка MSI-дистрибутива Агента на Сервер

- Описание WEB-интерфейса

- Конфигурирование сервера

- 3.1. Сеть

- 3.2. Хранилище отчетов

- 3.3. События

- 3.3.1. Встроенные

- 3.3.2. Таймеры

- 3.4. Ограничения задач

- 3.5. Задачи

- 3.6. Настройка подключения к главному серверу для передачи ему накопленных отчетов

- 3.7. Консоль администрирования

- 3.8. Прочие настройки

- Конфигурирование агентов

- 4.1. Сеть

- 4.2. Хранилище отчетов

- 4.3. События

- 4.3.1. Встроенные

- 4.3.2. Таймеры

- 4.4. Ограничения задач

- 4.5. Задачи

- 4.5.1. Опрос компьютера посредством SysInfo Detector

- 4.5.2. Опрос компьютера посредством WMI

- 4.5.3. Передача отчетов

- 4.5.4. Проверка доступности сервера

- 4.5.5. Отсылка логов SID и SIA

- 4.5.6. Поддержка хранилища отчетов

- 4.5.7. Проверка обновлений

- 4.6. Прочие настройки

- Сбор отчетов с MacOS

- Сбор отчетов с Linux

- Сбор отчетов по SNMP

- Мониторинг

- Интеграция с Hardware Inspector

1. Описание архитектуры

- Аннотация:

-

- Далее по тексту все пути файлов и каталогов указываются относительно каталога с данными инсталляции SysInfo Auditor Server и Agent.

Для Windows Vista и выше - "C:\ProgramData\Database Harbor\SysInfo Auditor Server" и "C:\ProgramData\Database Harbor\SysInfo Auditor Agent", соответственно, для Сервера и Агента. - Каталогом установки программы считается "C:\Program Files\SysInfo Auditor Server" и "C:\Program Files\SysInfo Auditor Agent" для 32х битных ОС и "C:\Program Files (x86)\SysInfo Auditor Server" и "C:\Program Files (x86)\SysInfo Auditor Agent" для 64х битных.

- Далее по тексту все пути файлов и каталогов указываются относительно каталога с данными инсталляции SysInfo Auditor Server и Agent.

SysInfo Auditor состоит из двух частей: Агентов и Сервера. SysInfo Auditor Server устанавливается на ту же машину, на которой стоит Hardware Inspector Server. Он занимается сбором и хранением отчетов о конфигурации компьютеров, которые генерирует SysInfo Auditor Agent. Помимо этой функции, его задача управлять работой агентов и выполнять функции оперативного учета.

1.1. Назначение SysInfo Auditor Agent.

Агенты устанавливаются на компьютеры, с которых непосредственно производится сбор информации об устройствах и установленном ПО.

Агенты по расписанию, либо по событиям, собирают и пересылают отчеты о конфигурации на SysInfo Auditor Server.

Агенты постоянно поддерживают связь с Сервером, проверяют наличие новых версий, изменений в конфигурации, и, при необходимости, скачивают и применяют обновления и новые версии.

Все параметры работы агента гибко настраиваются через веб-консоль SysInfo Auditor Server, либо путем редактирования конфигурационных файлов вручную.

1.2. Назначение SysInfo Auditor Server.

Сервер обслуживает файловое хранилище отчетов, централизованно хранит настройки агентов и предоставляет веб-интерфейс для удобного администрирования.

1.3. Ключевые моменты архитектуры SysInfo Auditor.

1.3.1. Конфигурация. Иерархия настроек.

Настройка параметров приложения производится путем редактирования файлов конфигурации. Эти файлы представляют из себя набор пар "ключ - значение", где ключ - это имя параметра, значение, - соответственно, значение параметра. Формально, параметр выглядит следующим образом:

"key.subkey1.subkey2 = value"

Имя ключа может быть составным, подразделы ключа разделяются точками, как указано в примере.

Кроме того, в файлах конфигурации может содержаться комментарий. Это строка, начинающаяся с символа # (символ решетки - октоторп). Комментарий несет смысл пояснительного текста.

У приложения (как сервера, так и клиента) имеется несколько уровней настроек, каждый из которых имеет свой приоритет. Любая настройка может быть переопределена на любом уровне, но иметь силу будет лишь то значение, которое определено на уровне с максимальным приоритетом.

Пример:

Уровень 1 (Приоритет 0):

key1.subkey1 = val1

key2.subkey2 = val2

key3.subkey3 = val3

Уровень 2 (Приоритет 1):

key1.subkey1 = val4

Уровень 3 (Приоритет 2):

key2.subkey2 = val5

В этом примере параметр с именем "key1.subkey1" будет иметь значение "val4", так как его значение "val1" было переопределено на уровне с более высоким приоритетом. Параметр "key2.subkey2" будет равен "val5". А параметр "key3.subkey3" нигде не переопределен, и будет равен "val3".

В качестве значения можно ссылаться на другой ключ в форме ${key1.subkey1}.

Пример:

key1.subkey1 = val1

key2.subkey2 = ${key1.subkey1}

значение key2.subkey2 будет тем же самым, что и key1.subkey1, то есть val1

Если значение настройки является путем файловой системы, то обратные слэши в них необходимо экранировать, либо заменять на прямые слэши:

C:\\ProgramData\\Database Harbor\\SysInfo Auditor Server

C:/ProgramData/Database Harbor/SysInfo Auditor Server

Уровень настроек с наименьшим приоритетом находится в реестре Windows. В нем располагаются базовые настройки, которые не подлежат редактированию.

Далее для Сервера:

Со средним приоритетом файл "ServerDefault.properties". В нем располагаются настройки Сервера по умолчанию. Файл снабжен множеством комментариев и им можно пользоваться как справочником при переопределении настроек, однако сам файл закрыт для редактирования.

Для того чтобы определить собственные значения параметров конфигураций необходимо переопределять их в файле Server.properties - параметры в нем имеют наивысший приоритет для настроек сервера.

Для Агента:

Также как и для Сервера, для Агента существует файл "AgentDefault.properties". В нем расположены настройки по умолчанию с подробными комментариями, и он закрыт для редактирования.

Файл "AgentGlobal.properties" имеет приоритет выше, и предназначен для определения пользовательских настроек для всех Агентов, настроенных на конкретный сервер (подробнее о настройке агентов ниже).

Файл "Agent.properties" имеет наивысший приоритет. В нем переопределяются настройки индивидуально для каждого агента.

Сервер SysInfo Auditor хранит настройки агентов у себя в специальном каталоге "AgentSettings", который имеет следующую структуру:

AgentDefault.properties - файл с настройками по умолчанию. Копия одноименного файла, что лежит у Агентов.

AgentGlobal.properties - файл глобальных настроек. Каждый агент имеет локальную копию этого файла.

<Каталоги с сетевыми именами компьютеров, на которых установлен агент> - в каждом каталоге лежит файл "Agent.properties", файл локальных настроек для Агента, установленного на компьютере с соответствующим именем.

Agent.properties.template - шаблонный файл для локальных настроек вновь появившихся Агентов.

При первом сеансе проверки обновлений Сервер создает каталог с именем подключившегося компьютера и переписывает туда шаблонный файл настроек. Во время этого и последующих сеансов проверки обновлений Сервер сравнивает "свои" файлы настроек для этого Агента с "его", и если есть различия, то агент скачивает отличающиеся файлы с сервера и перезапускается, для того чтобы новые настройки вступили в силу. Таким образом, для того чтобы перенастроить Агент необходимо отредактировать файл его локальных настроек, находящийся на Сервере. По прошествии времени (которое задается таймером для задачи проверки обновлений) Агент обнаружит и применит изменения.

Ядро сбора SID можно конфигурировать отдельно, схожим образом. В каталоге SDISettings находится файл глобальных настроек "global.ini", в котором прописываются настройки для всех Агентов. В подкаталогах по именам компьютеров находятся файлы "config.ini" локальных настроек для соответствующего компьютера.

1.3.2. Задачи

Все полезные действия в SysInfo Auditor производятся при помощи механизма задач и событий, например "сбор данных" или "отсылка отчета на сервер". События - способ запуска привязанных к ним задач, например "запуск компьютера" или "звонок таймера". События делятся на 3 типа:

-

Встроенные - это системные события:

- Старт ОС

- Старт службы

- Сервер стал доступен

- Имеются обновления

- Изменены локальные и/или глобальные настройки на сервере

- Переход в режим низкого энергопотребления

- Выход из режима низкого энергопотребления

-

Таймеры - бывают 2х типов:

- периодические (интервальные) - срабатываю через определенный промежуток времени

- фиксированные - запускаются в определенное время суток

-

Задач - события начала задачи, успешного окончания задачи, или событие "задание завершено с ошибкой"

У задачи может иметься несколько ограничений - критериев, когда задача не может быть запущена, даже если событие наступило.

Сами ограничения делятся на два типа:

- Интервальные - ограничивают запуск задачи в определенный интервал времени.

- Статуса задач - запрещает запуск ограниченной задачи, до тех пор пока не завершится другая.

1.3.2.1. Описание задачи

Задача описывается набором параметров: флаг активности, имя, тип задачи, список событий, по которым задача запускается, список ограничений и возможно дополнительные параметры, специфичные для данной задачи.

Задачи описываются в подразделе ключей "tasks"

Форма описания задачи:

tasks.<имя задачи>.параметр = значение

<имя задачи> должно состоять из латинских букв и цифр без пробелов и знаков препинания.

Пример:

# Активна ли задача (yes/no)tasks.SIDScanTask.enabled = yes

|

флаг активности |

# SIDScan - сканирование SIDtasks.SIDScanTask.type = SIDScan

|

тип задачи |

| # События запускающие задачу # встроенные специальные и события таймера tasks.SIDScanTask.events = systemStart, EveryDay

|

список событий |

# Ограничения на запускtasks.SIDScanTask.restrictions = Interval1, oncePerDay

|

список ограничений |

| # Дополнительные настройки # Параметры командной стоки SID tasks.SIDScanTask.params = /RM "%s" /SM

|

дополнительные параметры |

Описание типов задач Сервера смотрите в п. 3.5., Агента в п. 4.5.

У Агента имеются следующие задачи:

- "Опрос компьютера посредством SysInfo Detector"

- "Опрос компьютера посредством WMI"

- "Передача отчетов"

- "Проверка доступности сервера"

- "Отсылка логов SID и SIA"

- "Проверка обновлений"

По умолчанию настроены следующим образом:

Опрос компьютера посредством SID производится в 06:00 каждый день, либо при старте системы но не чаще 1 раза в сутки, по WMI каждый раз при старте службы Агента. Запуск обеих задач сбора ограничен временным интервалом с 23:00 до 05:00.

Отсылка отчетов на сервер производится по завершении сбора данных (SID или WMI) либо когда Сервер переходит в статус Online.

Проверка доступности сервера - пульсация - при старте службы, старте опроса SID и по таймеру каждые 2 минуты.

Отсылка отчетов производится при успешном и не успешном завершении опроса SID, и по событию Сервер стал доступен, с ограничением на запуск при работающем опросе SID и отсылки отчетов, то есть отсылку отчетов нельзя активировать дважды одновременно.

Проверка обновлений запускается по таймеру раз в 5 минут.

1.3.2.2. Ограничения задач

Интервальные ограничения описываются в подразделе ключей "restrictions.timeIntervals" в виде

restrictions.timeIntervals.<имя ограничения>.begin = <время в формате "ЧЧ:ММ:СС">

определяет начальную точку для этого интервала

restrictions.timeIntervals.<имя ограничения>.end = <время в формате "ЧЧ:ММ:СС">

определяет конечную точку для этого интервала

<имя ограничения> должно состоять из латинских букв и цифр без пробелов и знаков препинания.

Пример:

# Начало

restrictions.timeIntervals.Interval1.begin = 23:00:00

# Конец

restrictions.timeIntervals.Interval1.end = 05:00:00

Ограничения статуса задач определяются автоматически по следующим правилам: если есть задача с именем "TaskName", ограничение связанное с ним ограничение будет иметь имя "TaskNameWorking".

1.3.2.3. События

Для встроенных событий имеется только одна настройка - активно ли событие (подробнее в пп. 3.3. и 4.3.)

События таймеров задаются в подразделе ключей "events.timers". Для них определяются параметры активности события, дни недели, по которым таймер будет срабатывать, а также интервал срабатывания (для периодических (интервальных) таймеров) либо время срабатывания (для фиксированных таймеров). Форма описания таймера:

events.timers.<имя таймера>.параметр = значение

<имя таймера> - должно состоять из латинских букв и цифр без пробелов и знаков препинания.

Пример:

# активен ли таймер (yes/no)

events.timers.ExampleTimer.enabled = yes

# дозволенные дни недели

# SUN, MON, TUE, WED, THU, FRI, SAT

events.timers.ExampleTimer.days = SUN, MON, TUE, WED, THU, FRI, SAT

# интервал запуска

# формат ЧЧ:ММ:CC

events.timers.ExampleTimer.interval = 00:00:20

Если таймер является интервальным, то для него определяется параметр interval.

Если таймер фиксированного типа, то для него определяется параметр time:

# время запуска таймера

# формат ЧЧ:ММ:CC

events.timers.ExampleTimer.time = 06:00:00

События задач определяются автоматически по следующим правилам: если есть задача с именем "TaskName", то автоматически генерируются три события с именами: "TaskNameBegin", "TaskNameEnd", "TaskNameFail" соответсвующие событиям старта, успешного завершения и завершения с ошибкой задачи "TaskName".

Задача проверки обновлений ("CheckUpdatesTask") отличается от других тем что имеет наивысший приоритет - запускается всегда первым среди прочих, неявно блокирует запуск всех остальных задач, запускается безусловно при старте приложения раньше все других задач, а заблокированные ею задачи запускаются автоматически по завершению.

1.3.3. Сеть

SysInfo Auditor позволяет гибко настраивать использование сети для связи Агентов и Сервера.

Для Сервера и Агентов: задаются параметры:

- а. Количество обработчиков сетевой подсистемы. Чем больше это число - тем больше может быть одновременно открытых сессий связи с агентами.

- б. Сжатие сетевого трафика

- в. Грануляция отчетов при отправке одновременно большого количество (актуально для передачи отчетов на главный сервер, см. п. 1.3.6.)

- г. Тайм-аут ожидания ответа, полезно при обрыве сети.

- д. Шифрование трафика

Дополнительно для Агентов задается тайм-аут проверки активности сетевых интерфейсов: при старте Агент перед тем как запустит механизм событий/задач, ожидает активирования сетевого интерфейса заданное время.

Для сетевых соединений также задаются адреса и порты, по которым происходит сетевой обмен. Для агентов можно задать список адресов по которым будет производится связь с сервером. Кроме того специальная задача периодически проверяет доступность сервера по адресам из этого списка, и соответствующим образом его сортирует. Формально сортировка производится следующим образом: доступные адреса переходят в начало списка, а среди доступных сортировка производится в соответствии с порядком, указанным в файле настроек.

1.3.4. Отчеты

Для удобства доступа извне отчеты на сервере хранятся в открытую, в виде файлов. Путь до хранилища отчетов задается в специальных параметрах, а именование производится с помощью специальных шаблонов. При задании шаблона имени отчета можно пользоваться следующими параметрами (или "макросами", в терминологии Hardware Inspector):

- %HOSTNAME - имя компьютера - источника

- %DATE - дата на источнике (в формате YYYYMMDD)

- %TIME - время на источнике (в формате HHMMSS)

- %YEAR - год на источнике

- %MONTH - месяц на источнике

- %DAY - день на источнике

- %CUR_DATE - текущая дата (в формате YYYYMMDD)

- %CUR_TIME - текущее время (в формате HHMMSS)

- %FILENAME - исходное имя файла

- %BASENAME - имя исходного файла без расширения

- %FILEEXT - расширение исходного файла

К примеру по умолчанию шаблон имени отчетов задан следующим образом:

"%HOSTNAME/%DATE_%TIME.%FILEEXT"

С таким путем для компьютера с именем "HOST1" и отчетом, собранным в 06:00:03 13.04.2016 на сервере будет создан файл: <базовый каталог хранилища отчетов>/Reports/HOST1/20160413_060003.sid

Для предотвращения разрастания хранилища старыми ненужными отчетами существует специальная задача с типом "Reports filestore maintenance". Поддержка хранилища заключается в интеллектуальном прореживании отчетов по следующему алгоритму: отчеты за последние 30 дней хранятся полностью, за прошедшие 11 месяцев сохраняются по одному последнему отчету за каждый месяц, отчеты старше одного года сохраняются по самому свежему за год.

1.3.5. Подчиненные сервера

Экземпляр SysInfo Auditor Server может быть настроен на отправку отчетов на другой сервер. Такой сервер будет называться подчиненным, а сервер на который отправляются отчеты - главным. При этом отправленные отчеты, в отличие от Агента не удаляются.

Настройка осуществляется в параметрах masterServer.hosts, masterServer.port и masterServer.password в файле конфигурации подчиненного сервера. Хеш пароля можно взять в параметре server.password в файле "C:\ProgramData\Database Harbor\SysInfo Auditor Agent\AgentGlobal.properties" на любой машине с агентом, работающим с родительским сервером, или в файле "C:\ProgramData\Database Harbor\SysInfo Auditor Server\AgentSettings\AgentGlobal.properties", расположенном на машине с родительским сервером.

1.3.6. Настройка MSI-дистрибутива Агента на Сервер

При первичной установке заданные параметры Сервера, включая пароль подключения к Серверу, прописываются в MSI дистрибутив Агента, который можно найти в "AgentSetup/SysInfoAuditor_Agent.msi". После каждого обновления Сервера этот файл также будет обновлен до соответствующей версии и настроен на текущий сервер.

Для ручного изменения настроек дистрибутива имеется специальная консольная утилита AgentSetupEditor.exe, которая находится в каталоге установки программы. Приведем несколько примеров вызова данной утилиты:

AgentSetupEditor.exe /database=SysInfoAuditor_Agent.msi /serverHost=host /serverPort=port /adminPass=pass /agentPass=hash /prop=AgentGlobal.properties

AgentSetupEditor.exe /database="C:\ProgramData\Database Harbor\SysInfo Auditor Server\AgentSetup\SysInfoAuditor_Agent.msi" /prop=AgentGlobal.properties

AgentSetupEditor.exe /database=SysInfoAuditor_Agent.msi /adminPass=pass /prop=AgentGlobal.properties

AgentSetupEditor.exe /database=SysInfoAuditor_Agent.msi /adminPass=pass /prop=AgentGlobal.properties /onServerToo

где:

- database - путь до дистрибутива Агента, который нужно перенастроить

- serverHost - адрес Сервера

- serverPort - порт Сервера

- adminPass - пароль (или SHA1 хэш) подключения Агента к SysInfo Auditor Server

- agentPass - пароль (или SHA1 хэш) подключения Cервера к SysInfo Auditor Agent (в настоящий момент не используется, так как сейчас Агент не имеет кода удаленного подключения к нему)

- onServerToo - с данным параметром пароль подключения агента к серверу меняется и на самом сервере; используется в случае, если пароль подключения агентов к серверу был утерян или установлен не верно

- prop - путь до файла настроек, из которого будет взята конфигурация

Дистрибутив агента может использовать конкретные файлы локальной или глобальной конфигурации при установке. Для того, чтобы задать какой файл будет установлен в качестве локального нужно выполнить следующую команду:

msiexec /i SysInfoAuditor_Agent.msi OVERRIDE_LOCAL_CONFIG=<полный путь до файла>

для файла глобальной конфигурации:

msiexec /i SysInfoAuditor_Agent.msi OVERRIDE_GLOBAL_CONFIG=<полный путь до файла>

2. WEB-интерфейс

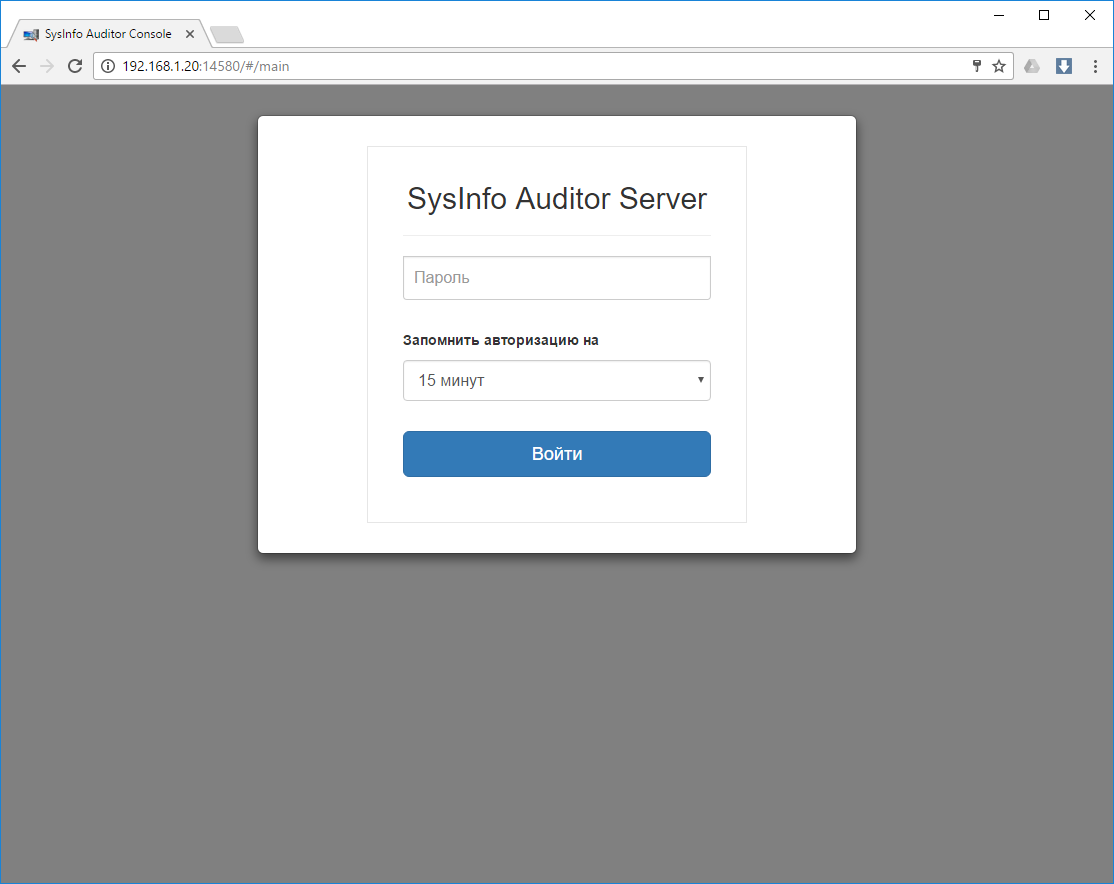

Консоль управления доступна по адресу http://<АдресСервера>:14580

Порт можно задать переопределив настройку "console.port".

Переде тем как зайти, необходимо ввести пароль, заданный при первичной установке сервера.

При входе можно выбрать длительность времени, в течении которого Сервер запомнит сессию.

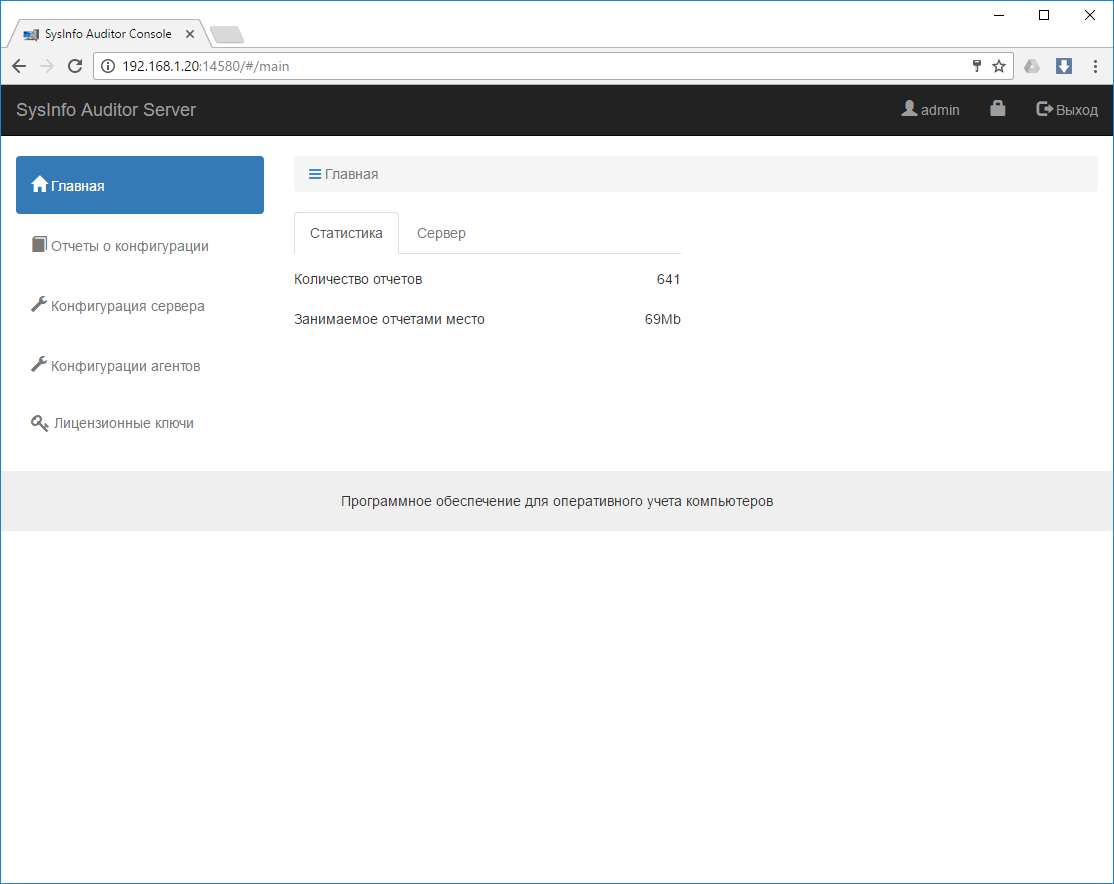

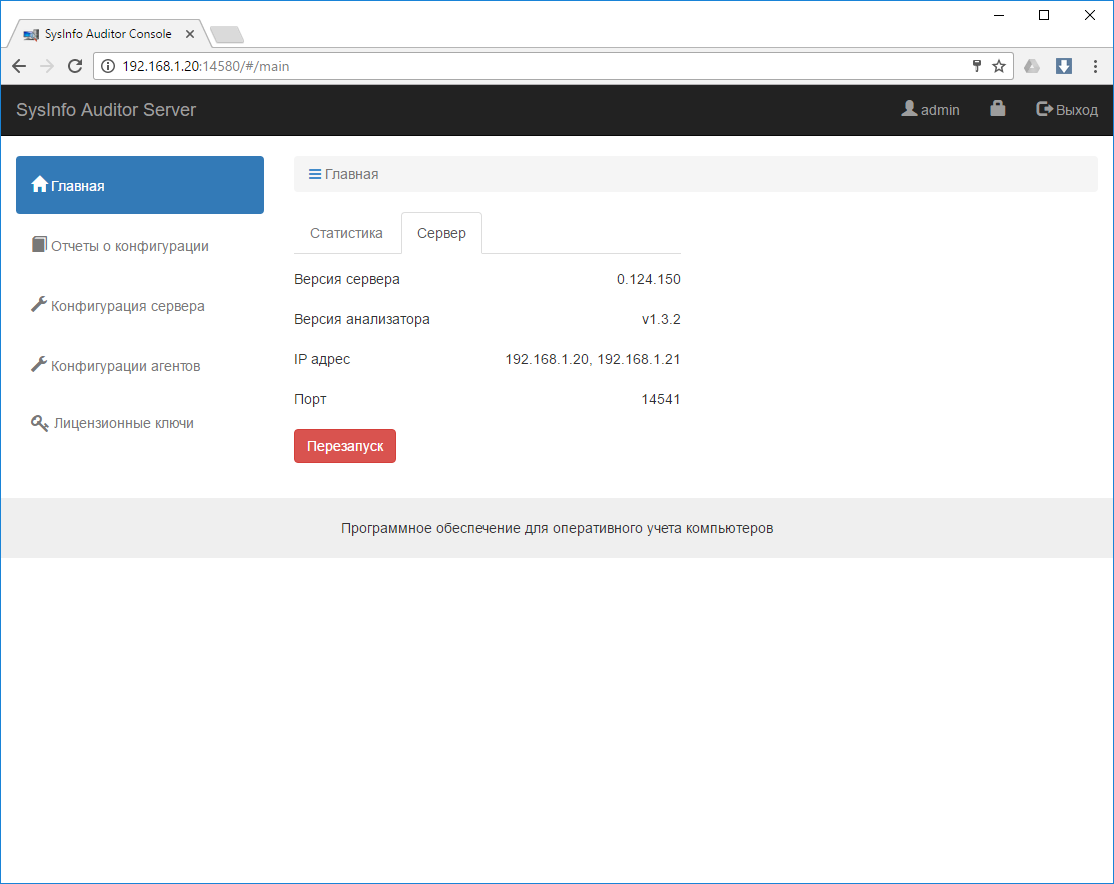

На вкладке "Главная" отображается статистика сервера и кнопка перезапуска.

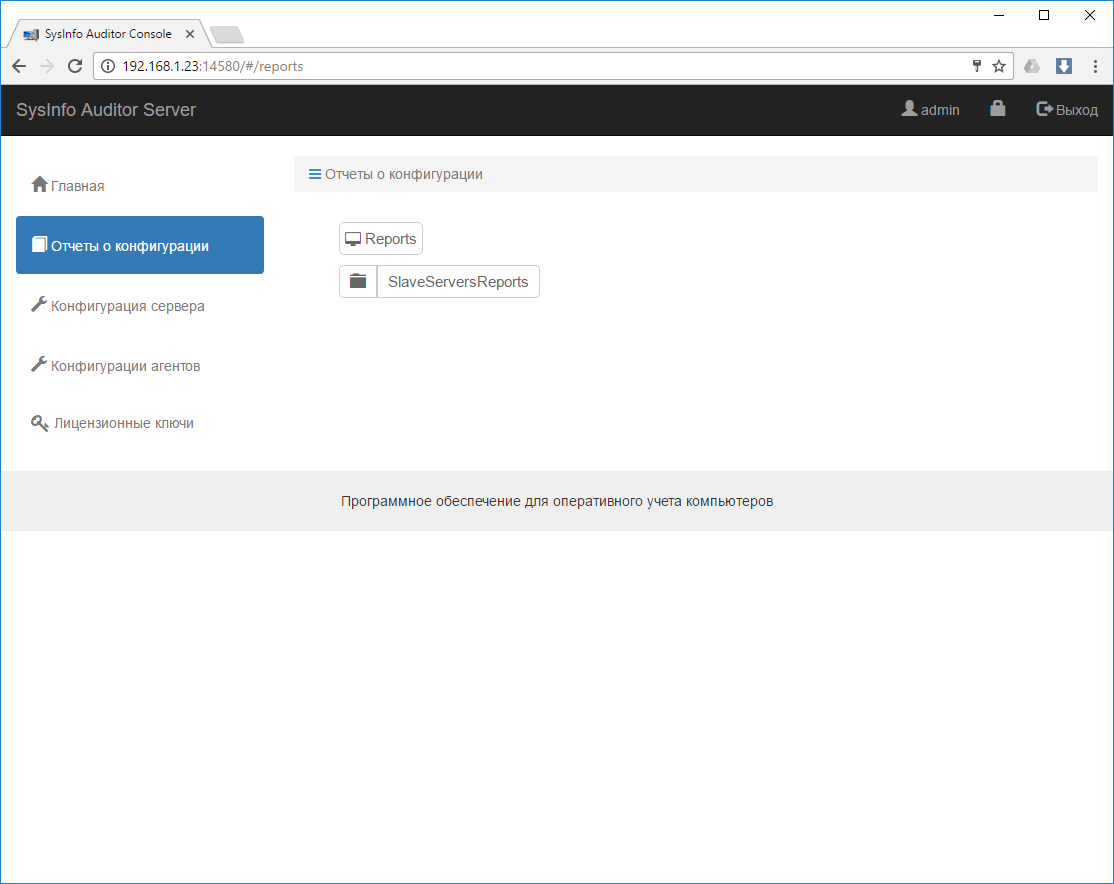

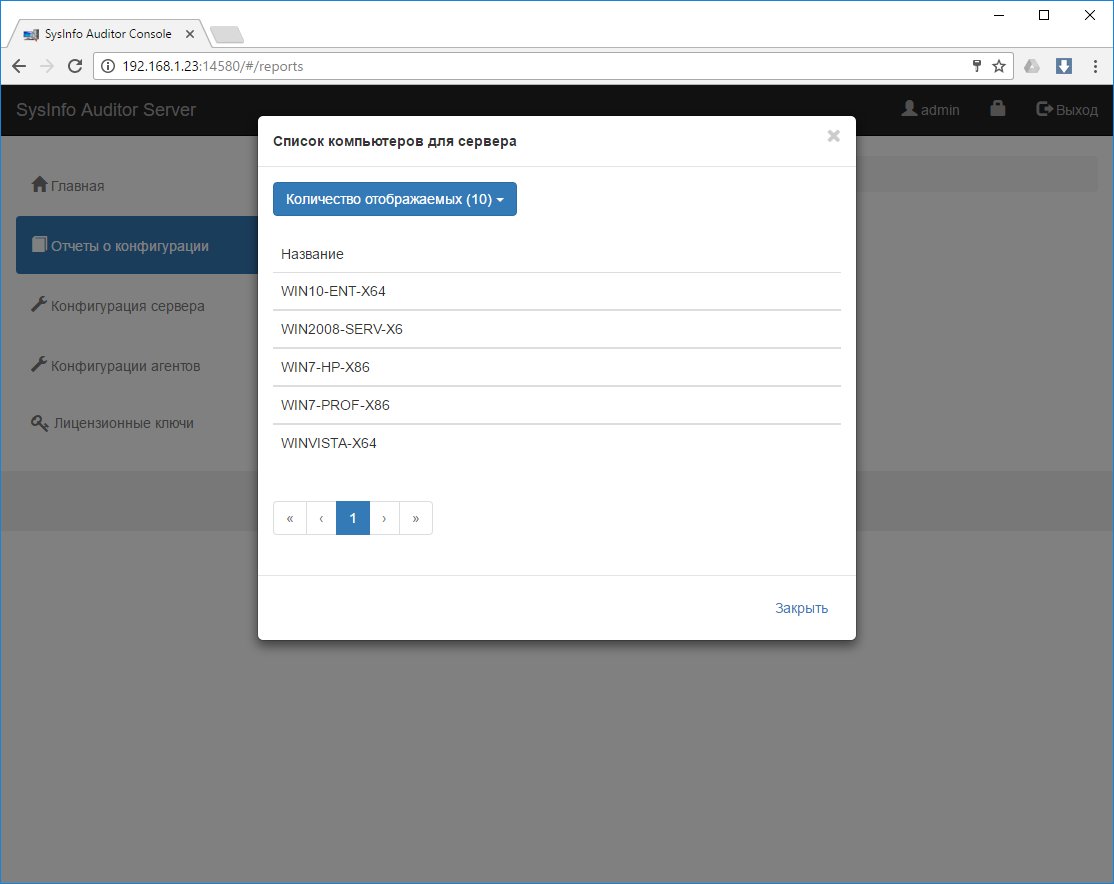

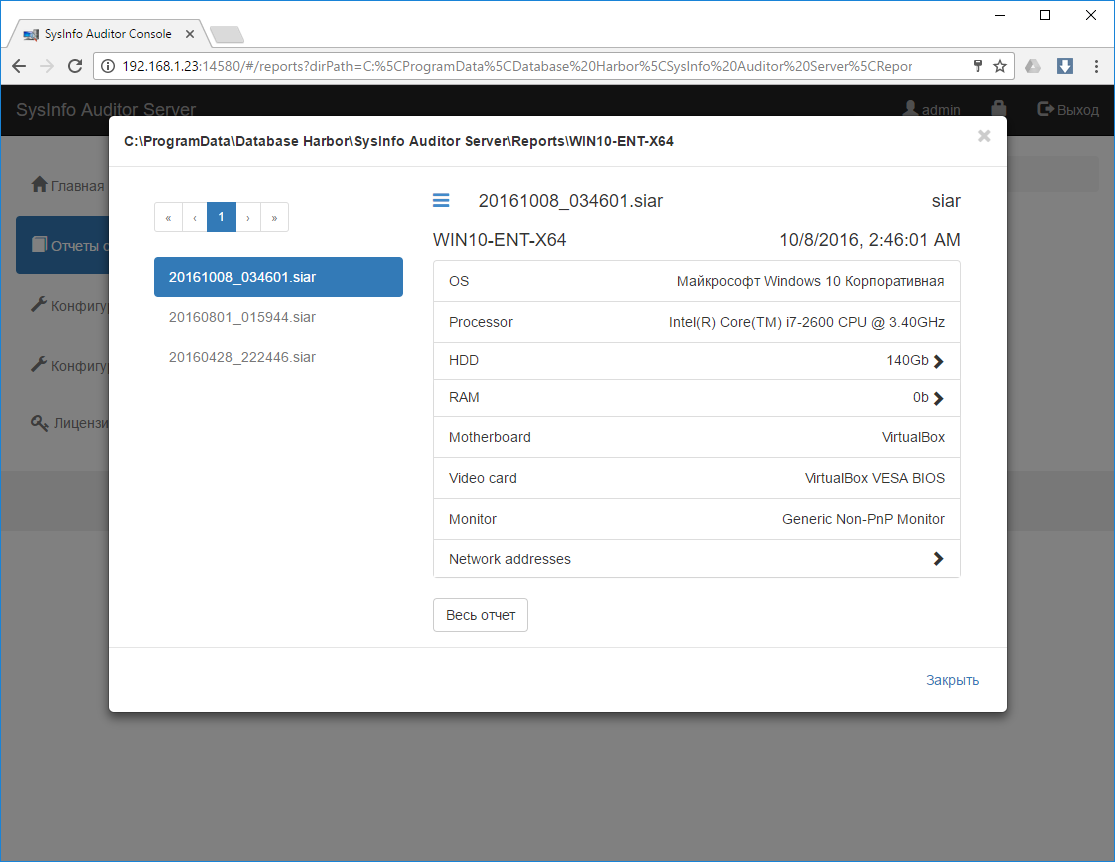

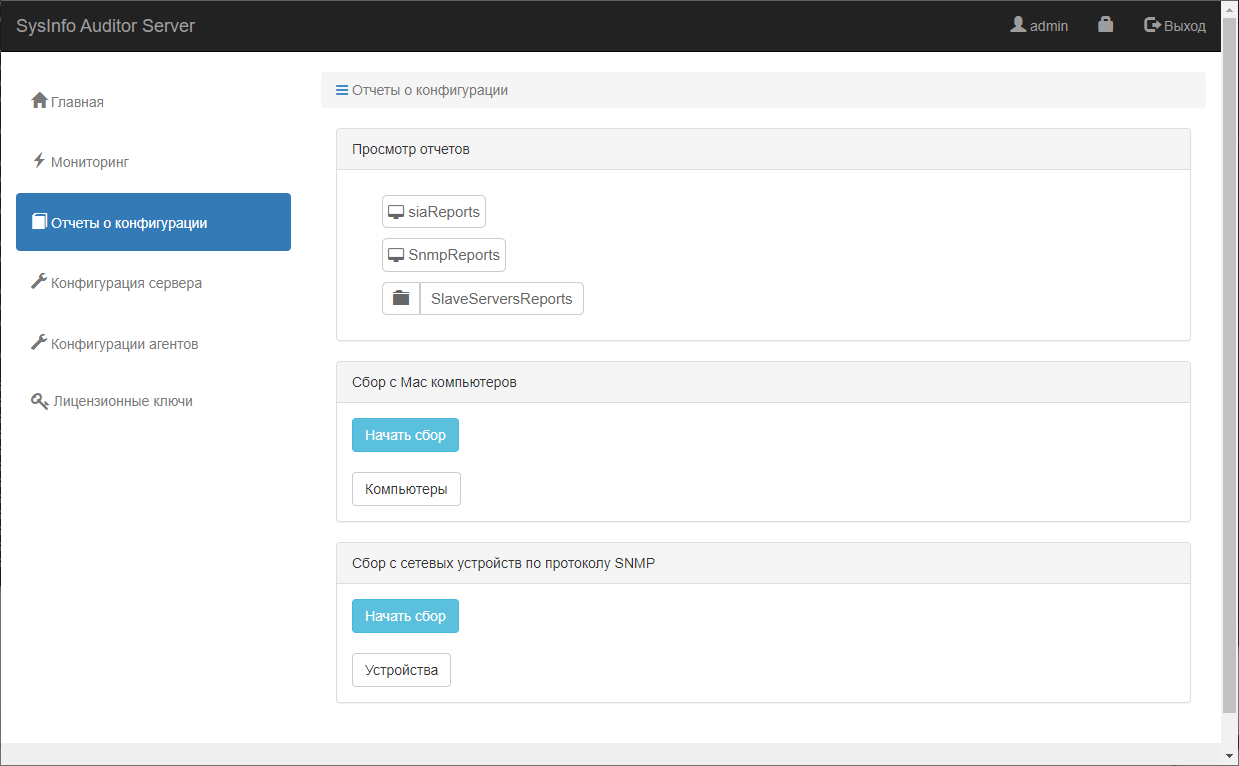

На вкладке "Отчеты о конфигурации" можно просматривать отчеты, собранные Агентами и хранящиеся на сервере, а также отчеты с подчиненных серверов

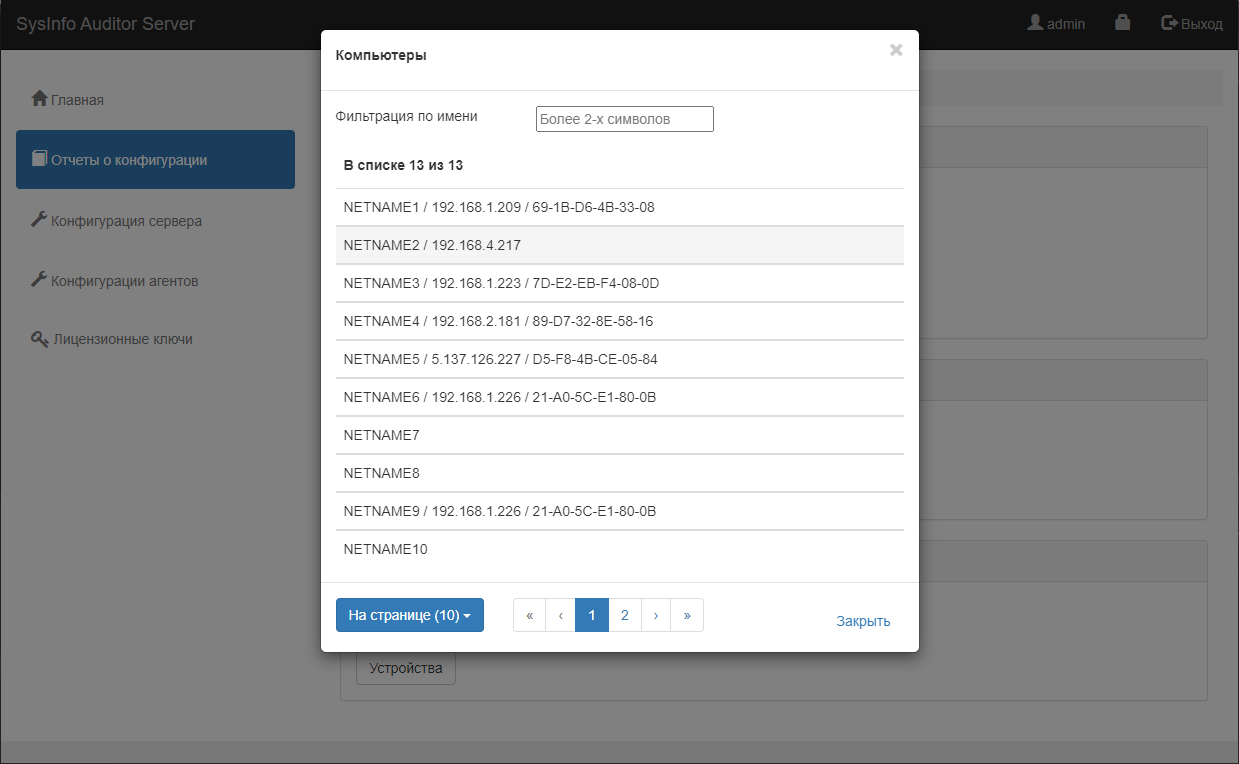

Выбрав в дереве локальные отчеты или нужный подчиненный сервер откроется диалог выбора компьютера

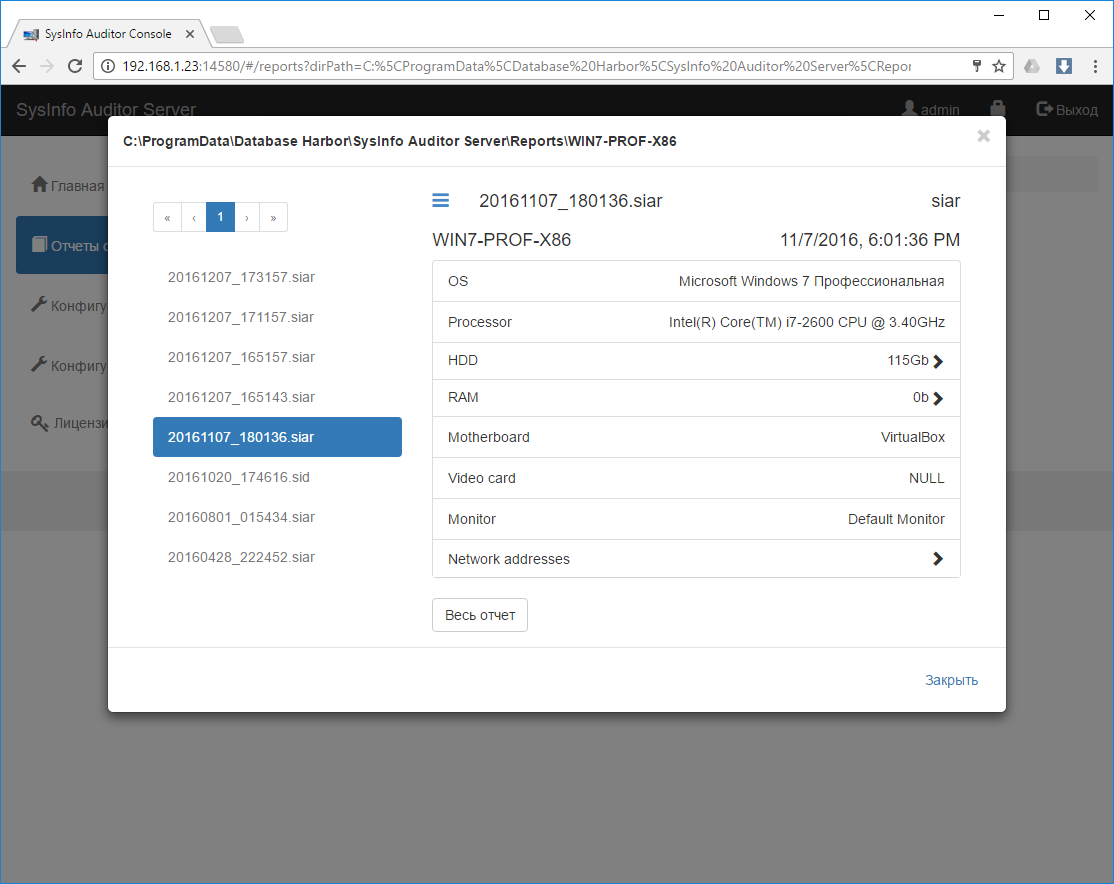

Открыв компьютер откроется диалог просмотра отчетов

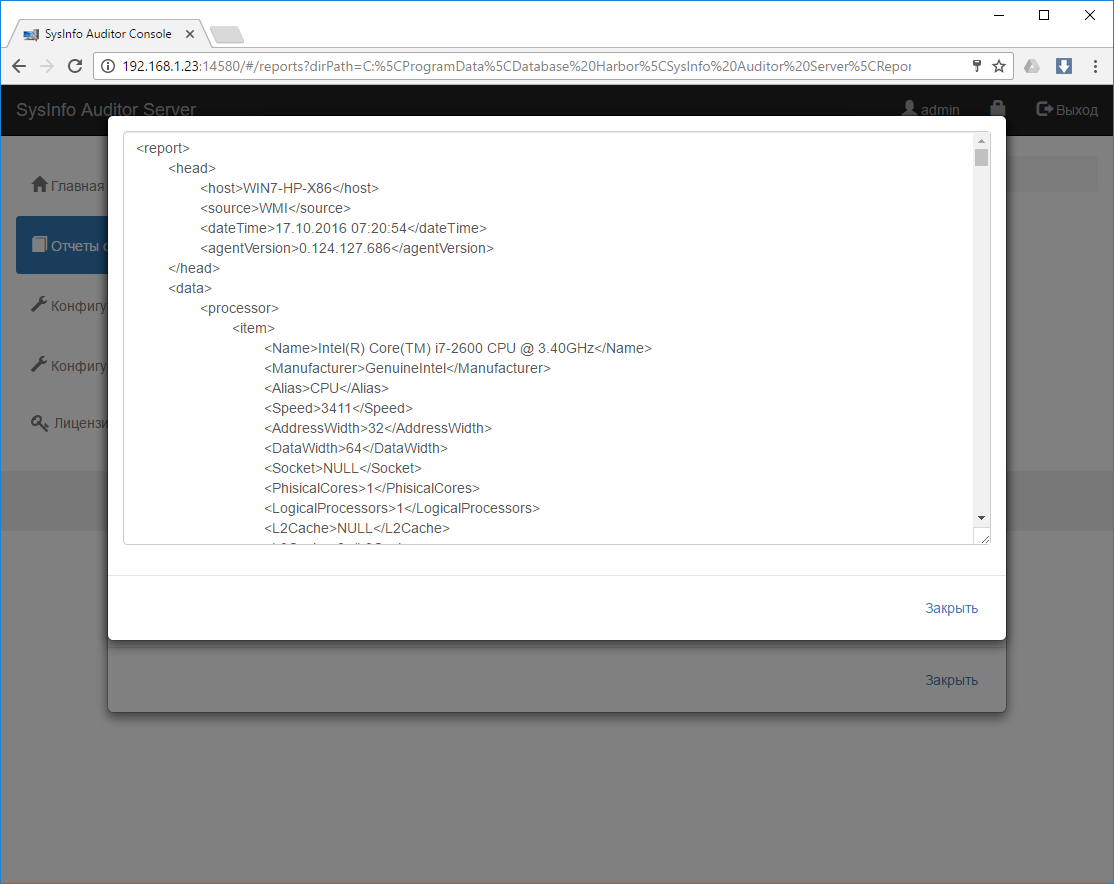

Чтобы просмотреть отчет полностью, нужно нажать кнопку "Весь отчет"

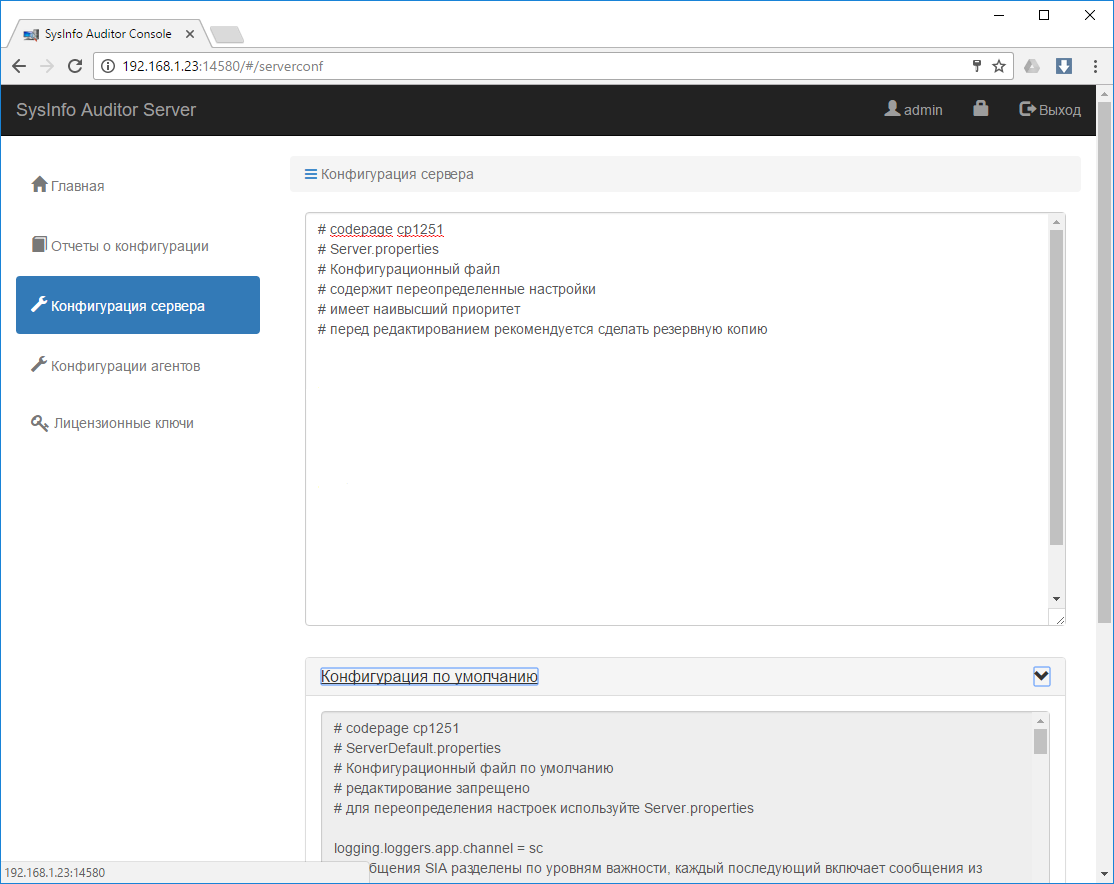

Во вкладке "Конфигурация сервера" можно отредактировать файл конфигурации Сервера. Для подсказки, нажав на надпись панели "Конфигурация по умолчанию" ниже откроется файл конфигурации по умолчанию. После внесения изменений станут доступны действия "Сохранить", "Сохранить и перезапустить" и "Отмена ввода".

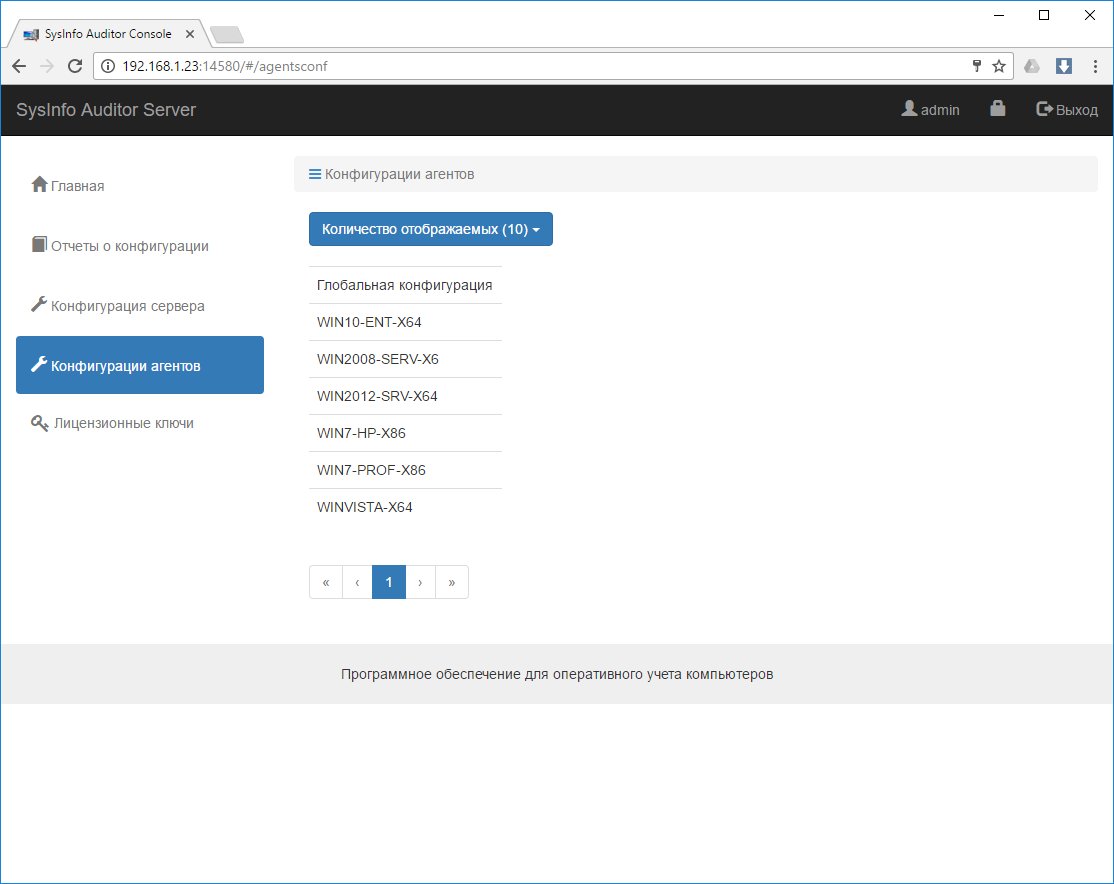

Во вкладке "Конфигурации агентов", схожим образом можно отредактировать файл глобальной конфигурации, и, выбрав необходимый компьютер, локальную конфигурацию каждого агента.

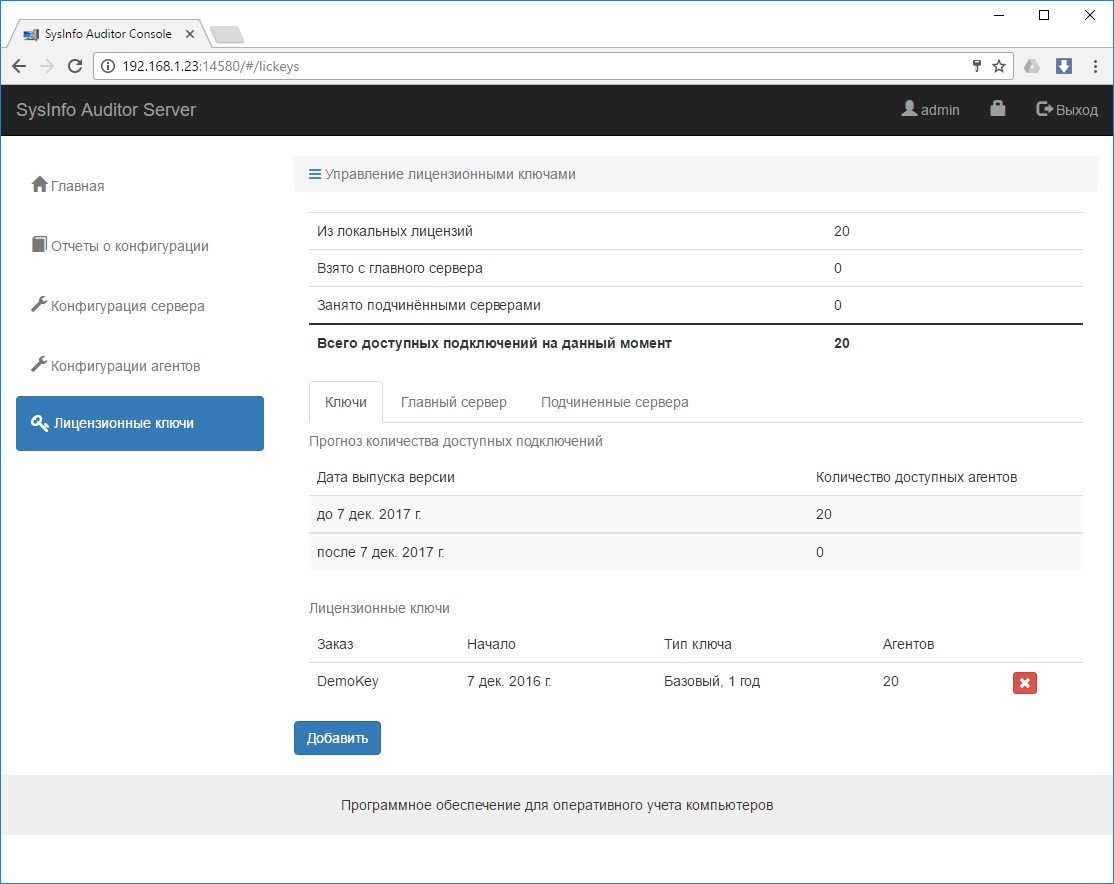

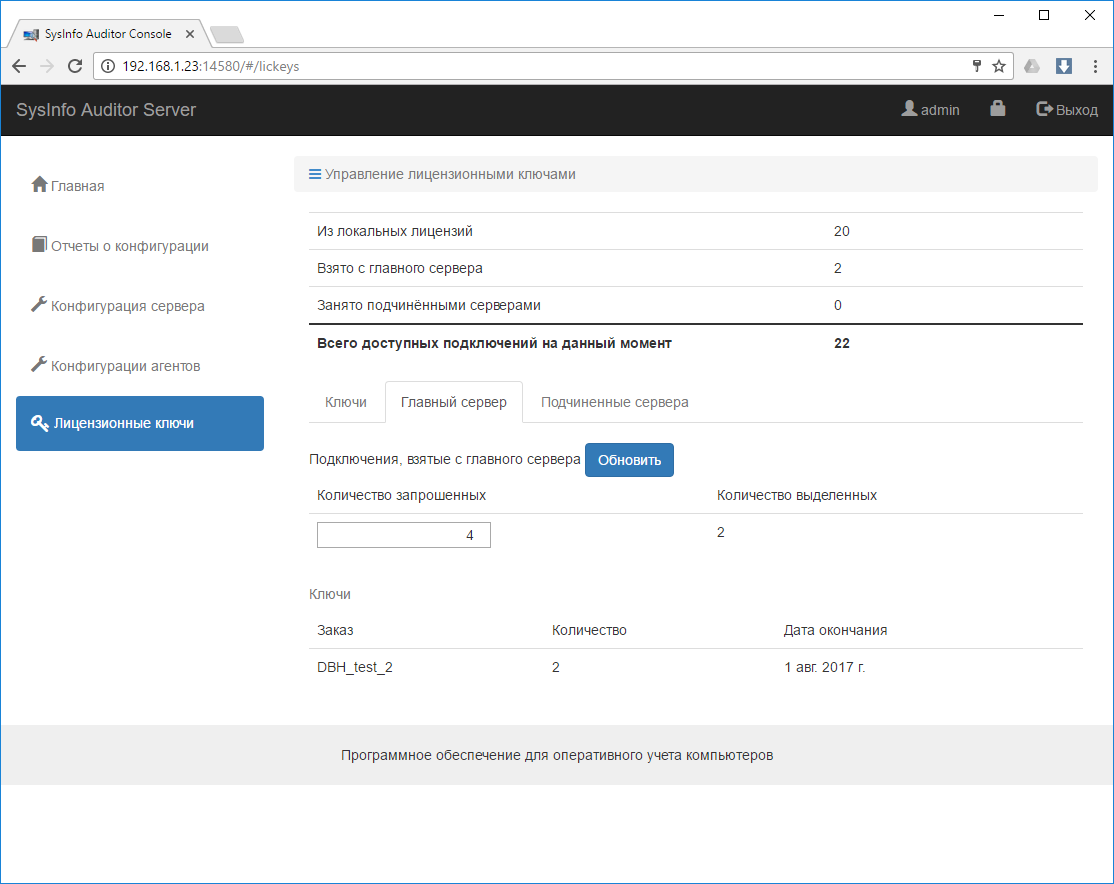

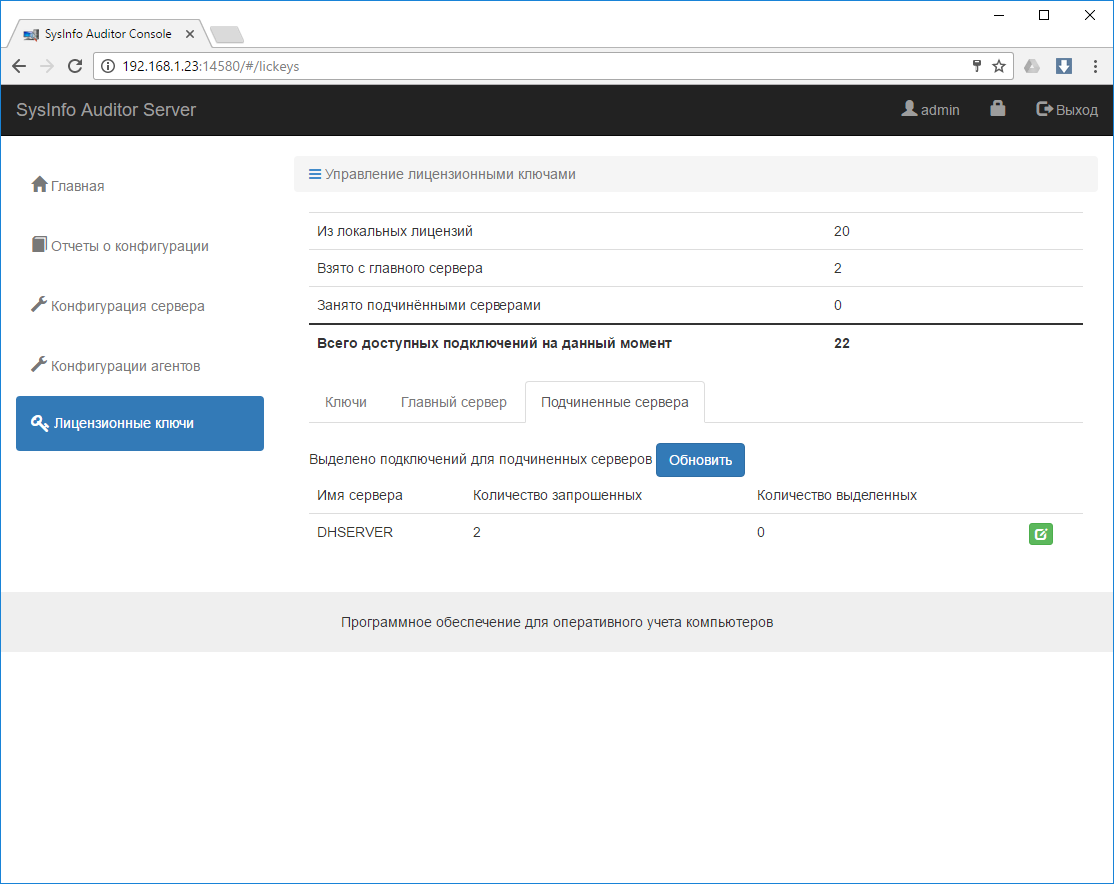

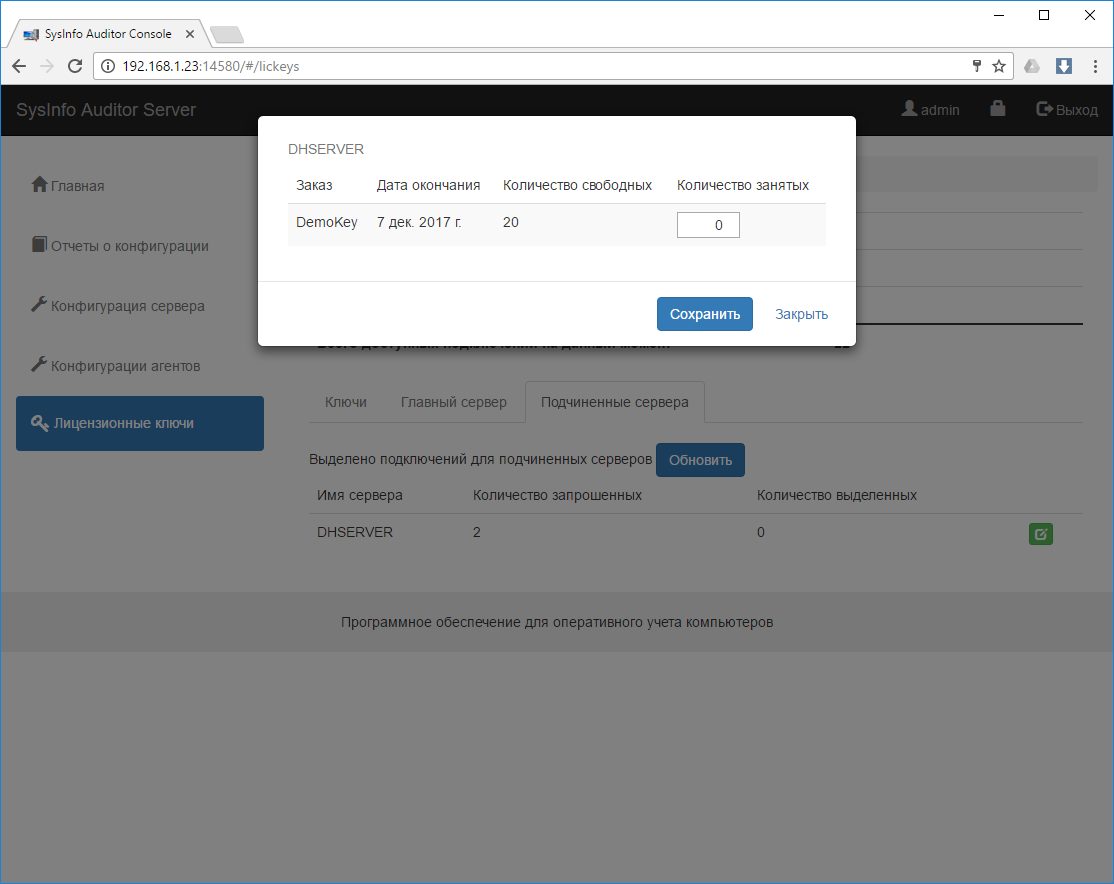

Вкладка "Лицензионные ключи" предназначена для управления лицензионными ключами. Также на ней можно просмотреть прогноз доступного количества агентов.

Дополнительные вкладки предназначены для запроса дополнительных подключений с главного сервера (при условии что данный сервер настроен на главный),

а также подтвердить предоставление дополнительных подключений для подчиненного сервера.

Существует возможность замены надписи "Программное обеспечение для оперативного учета компьютеров". Для этого необходимо отредактировать файл index_footer.html, находящийся в каталоге Views/html

Доступа к консоли можно настроить по протоколу HTTPS. Для этого, имея сертификат и пары ключей, переопределить настройки, описанные в разделе 3.7.

3. Конфигурирование сервера

Внимание! Будьте осторожны и внимательны при редактировании настроек, особенно глобальной конфигурации агентов. В случае некорректной конфигурации Агент будет потерян для Сервера и для его возвращения придется править файлы локально, что может быть очень проблематично в случае, если по причине неправильной конфигурации отключились все Агенты, или к компьютерам нет непосредственного доступа. Рекомендуется проверять вносимые изменения на Агентах, к которым есть непосредственный доступ.

3.1. Сеть.

Порт входящих подключений. Можно задать при первичной установке

net.port = 14541

Разрешено ли DNS имя при выводе в лог IP адресов.

net.resolveIP = no

Количество дополнительных обработчиков сетевой подсистемы

net.handlersNum = 6

Уровень сжатия сетевого трафика (0 - сжатие отключено)

net.compression = 0

Количество отчетов, которые можно отправить за раз, задачи отправляющие отчеты будут разбивать пачку отчетов на куски

net.reportsChunkSize = 10

Тайм-аут ожидания ответа от (в секундах), должен быть достаточно большим, чтобы не обрывать передачу больших сообщений

net.responseTimeout = 600

3.2. Хранилище отчетов.

Путь до каталога с файловым хранилищем отчетов c агентов

data.reports.filestore.path = ${workingDir}/Reports/

Путь до каталога с файловым хранилищем отчетов с подчиненных серверов

data.reports.filestore.slaveServer.path = ${workingDir}/SlaveServersReports

Шаблон имени файла для файлового хранилища

data.reports.filestore.template = %HOSTNAME/%DATE_%TIME.%FILEEXT

3.3. События.

3.3.1. Встроенные

Старт ОС

events.systemStart.enabled = yes

Старт службы SysInfo Auditor Server

events.serviceStart.enabled = yes

3.3.2. Таймеры

см п. 1.3.2.3. описание события таймера

3.4. Ограничения задач.

см п. 1.3.2.2. описание ограничения

3.5. Задачи.

3.5.1. "Передача отчетов на главный сервер"

Тип этой задачи "SendReports"

Задача в дефолтной конфигурации по умолчанию отключена

3.5.2. "Поддержка хранилища отчетов"

Тип задачи - "Reports filestore maintenance"

Активация прореживания:

data.reports.filestore.maintenance.thinout.enabled = yes

Активация удаления по возрасту

data.reports.filestore.maintenance.lifetime.enabled = no

Максимальный возраст отчетов

Формат YY:MM:DD hh:mm

data.reports.filestore.maintenance.lifetime.deadline = 00:00:30 00:00

3.6. Настройка подключения к главному серверу для передачи ему накопленных отчетов.

Адрес главного сервера

masterServer.hosts = 192.168.1.1

Порт главного сервера

masterServer.port = 14541

SHA1 хэш пароля главного сервера. Хеш берется из параметра server.password конфигурационного файла AgentGlobal.properties агента, который настроен на работу с главным сервером. То есть подчиненный сервер подключается к главному с параметрами агента главного сервера.

masterServer.password = 8B0CEC31E57C01549D4F40F92E8B1FF951835DBA

Включаем режим отправки отчетов о конфигурации на главный сервер

tasks.SendReportsTask.enabled = yes

3.7. Консоль администрирования.

Путь до каталога с ресурсам консоли

viewsPath = ${workingDir}/Views

Порт консоли

console.port = 14580

Максимально количество HTTP запросов в очереди

console.maxQueued = 100

Максимальное количество потоков в пуле обработчика HTTP запросов

console.maxThreads = 20

Определяет, активирован ли протокол HTTPS

console.HTTPS.enabled = no

Следующие настройки необходимы для корректной работы HTTPS сервера

Приватный ключ

openSSL.server.privateKeyFile = ${workingDir}/Secure/localhost.key

Сертификат

openSSL.server.certificateFile = ${workingDir}/Secure/localhost.crt

Корневой сертификат

openSSL.server.caConfig = ${workingDir}/Secure/rootCA.crt

Настройки OpenSSL

openSSL.server.verificationMode = relaxed

openSSL.server.verificationDepth = 9

openSSL.server.loadDefaultCAFile = true

openSSL.server.cipherList = ALL:!ADH:!LOW:!EXP:!MD5:@STRENGTH

openSSL.server.privateKeyPassphraseHandler.name = KeyFileHandler

openSSL.server.privateKeyPassphraseHandler.options.password = secret

openSSL.server.invalidCertificateHandler.name = AcceptCertificateHandler

openSSL.server.extendedVerification = false

openSSL.server.cacheSessions = true

openSSL.server.sessionIdContext = ${application.name}

openSSL.server.sessionCacheSize = 100

openSSL.server.requireTLSv1 = false

openSSL.server.requireTLSv1_2 = yes

3.8. Прочие настройки.

Уровень логирования

Возможные значения: fatal critical error warning notice information

logging.loggers.app.level = information

Настройки ротации логов.

При достижении файла логов определенного объема, он архивируется и к имени архива добавляется дата архивации

После достижения максимального возраста архив удаляется

Максимальный объем файла логов

logging.channels.fc.rotation = 5 M

Максимальный возраст архива

logging.channels.fc.purgeAge = 6 months

Путь до каталогов со снимками логов с Агентов

data.clientLogs.path = ${workingDir}/ClientLogs

Шаблон имени файла для снимка логов

data.clientLogs.template = %HOSTNAME/%DATE.%FILEEXT

Логи работы SID

logging.SID.path = ${workingDir}/ClientLogs/SID

Шаблон имени файла для логов SID

logging.SID.template = %HOSTNAME/%DATE.%FILEEXT

4. Конфигурирование агентов.

4.1. Сеть.

Список адресов сервера

server.hosts = 127.0.0.1, 192.168.1.1

Разрешение ли DNS имя при выводе в лог IP адресов.

net.resolveIP = no

Количество дополнительных обработчиков сетевой подсистемы

net.handlersNum = 6

Уровень сжатия сетевого трафика (0 - сжатие отключено)

net.compression = 0

Количество отчетов, которые можно отправить за раз, задачи отправляющие отчеты будут разбивать пачку отчетов на куски

net.reportsChunkSize = 10

Тайм-аут ожидания ответа от (в секундах), должен быть достаточно большим, чтобы не обрывать передачу больших сообщений

net.responseTimeout = 600

Тайм-аут проверки подключенных сетевых интерфейсов перед стартом сетевой подсистемы (в секундах)

net.startTimeout = 30

Шифрование сетевого трафика

crypt.cipherTraffic = yes

4.2. Хранилище отчетов.

Путь до каталога с файловым хранилищем отчетов

data.reports.filestore.path = ${workingDir}/Reports/

Шаблон имени файла для файлового хранилища

data.reports.filestore.template = %HOSTNAME/%DATE_%TIME.%FILEEXT

4.3. События.

4.3.1. Встроенные

Старт ОС

events.systemStart.enabled = yes

Старт службы

events.serviceStart.enabled = yes

Сервер стал доступен

events.serverOnline.enabled = yes

Имеются обновления

events.haveUpdates.enabled = yes

Изменены локальные и/или глобальные настройки на сервере

events.configChanged.enabled = yes

Переход в режим низкого энергопотребления

events.suspended.enabled = yes

Выход из режима низкого энергопотребления

events.resumed.enabled = yes

4.3.2 Таймеры

См п. 1.3.2.3. описание события таймера

Таймеры по умолчанию:

PulseTimer - таймер пульсаций к Серверу, интервал 5 минут

UpdatesTimer - таймер проверки обновлений, интервал 1 час

EveryDay - таймер сбора отчетов SID, каждый день в 06:00

RM - таймер поддержки хранилища отчетов

4.4. Ограничения задач.

См п. 1.3.2.2. описание ограничения

4.5. Задачи.

4.5.1. "Опрос компьютера посредством SysInfo Detector"

Тип задачи: "SIDScan"

4.5.2. "Опрос компьютера посредством WMI"

Тип задачи: "WMIScan"

4.5.3. "Передача отчетов"

Тип задачи: "SendReports"

4.5.4. "Проверка доступности сервера"

Тип задачи: "Pulse"

4.5.5. "Отсылка логов SID и SIA"

Тип задачи: "SendLogs"

4.5.6. "Поддержка хранилища отчетов"

Тип задачи: "Reports filestore maintenance"

Активация удаления по возрасту

data.reports.filestore.maintenance.lifetime.enabled = yes

Максимальный возраст файлов в хранилище до удаления (формат YY:MM:DD hh:mm)

data.reports.filestore.maintenance.lifetime.deadline = 00:00:07 00:00

4.5.7. "Проверка обновлений"

Тип задачи: "CheckUpdates"

4.6. Прочие настройки.

Устанавливать ли обновления сразу (yes) или при следующей загрузке компьютера (no)

updater.forceUpdate = yes

Перезапускать ли службу сразу (yes) при обновлении конфигураций с сервера

или дождаться следующего перезапуска (no)

config.forceRestart = yes

Количество одновременно отправляемых отчетов

config.reportsChunkSize = 10

Уровень логирования

Возможные значения: fatal critical error warning notice information

logging.loggers.app.level = information

Настройки ротации логов.

При достижении файла логов определенного объема, он архивируется и к имени архива добавляется дата архивации

После достижения максимального возраста архив удаляется

Максимальный объем файла логов

logging.channels.fc.rotation = 5 M

Максимальный возраст архива

logging.channels.fc.purgeAge = 6 months

5. Сбор отчетов с MacOS

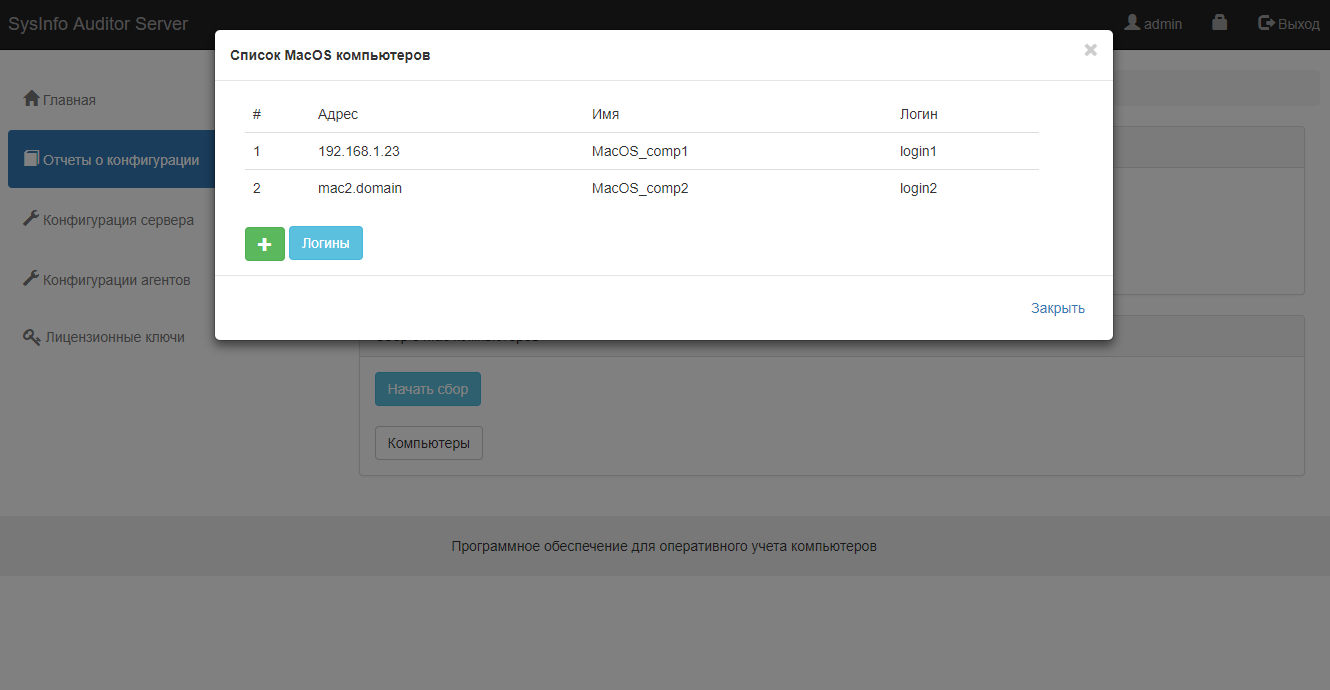

SysInfo Auditor Server имеет возможность собирать отчеты о конфигурации компьютеров с MacOS, а также кратко отображать их основные характеристики. Для этого не требуется установка Агента на эти компьютеры, а сам сбор осуществляется по запросу с веб-консоли администрирования.

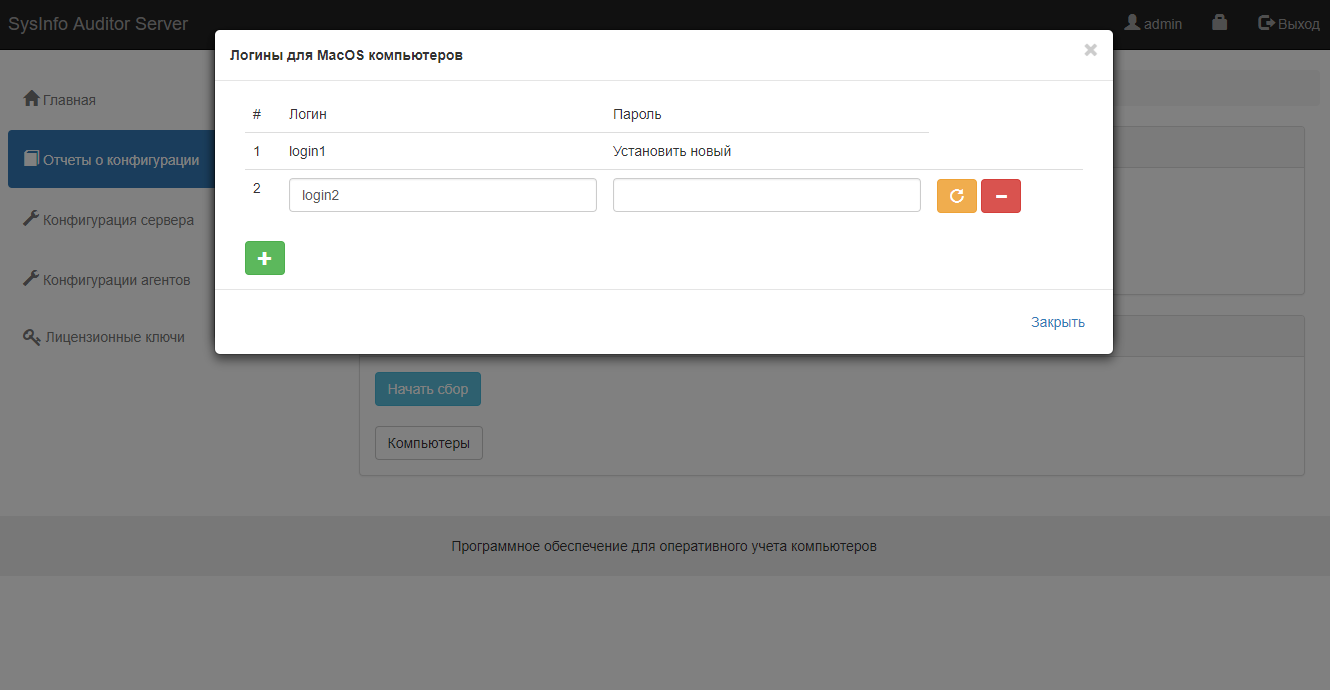

Для осуществления сбора необходимо:

- Заполнить адреса собираемых компьютеров.

- Соответственно, каждому компьютеру задать логин/пароль с администраторскими правами.

- Для удаленного опроса конфигурации необходимо включить на Mac встроенный SSH-сервер. Для этого откройте «Системные настройки», выберете «Общий доступ» и установите галочку напротив пункта «Удаленный вход».

- В настройках SSH сервера в файле /private/etc/ssh/sshd_config необходимо убедиться в наличии строки

PasswordAuthentication yes

Если строки не было и ее добавили, то после сохранения необходимо перезапустить службу SSH-сервера командами:

sudo launchctl stop com.openssh.sshd

sudo launchctl start com.openssh.sshd - Если есть необходимость, разрешить доступ к компьютерам по сети через порт 22.

После заполнения необходимой информации, по нажатию кнопки "Начать сбор", сервер начнет опрос всех компьютеров из списка. После окончания процесса успешно собранные отчеты появятся в хранилище отчетов.

6. Сбор отчетов с Linux

Для сбора информации с Linux машин необходимо чтобы на этих машинах были установлены пакеты (см. п. 6.3), необходимые для анализа конфигурации компьютеров, а также для отправки отчетов по FTP на SysInfo Auditor Server.

Под Linux из Cron (или вручную) запускается скрипт, который генерирует отчет о конфигурации компьютера, а затем по FTP протоколу отправляет его на FTP сервер приема таких отчетов. FTP сервер принимает этот отчет и сохраняет его в папку в хранилище отчетов, соответствующую этому компьютеру.

В целях безопасности FTP сервер имеет узкоспециализированный, ограниченный функционал, предназначенный только для приема отчетов о конфигурации компьютеров. Например, при анонимном подключении к нему он не отображает ftp-клиенту ни папок, ни файлов. А то что загружается на него, автоматически распределяется в хранилище отчетов о конфигурации компьютеров и, опять же, невидимо анонимному клиенту.

6.1. Настройки FTP сервера

Параметр ftp.portDiap в конфигурации SysInfo Auditor Server отвечает за диапазон сетевых портов, используемых сервером для приёма файлов.

Первый порт из диапазона является управляющим, к нему подключается FTP-клиент и, работая в пассивном режиме, запрашивает другой порт для непосредственной передачи файлов. Если все порты из диапазона заняты, то сервер ждёт освобождения какого-либо порта ftp.freePortWaitTimeout секунд.

Если на сервере используется файрволл, то необходимо открыть порты для входящих подключений по FTP протоколу. По умолчанию это порты 14521-14523.

6.2. Прием отчетов FTP сервером от SysInfo Auditor Agent

В случае невозможности отправки отчётов о конфигурации и логов работы стандартным методом, Агент может предпринять попытку отправки этих данных с предварительным шифрованием по протоколу FTP. Данный функционал включается и отключается параметром net.sendByFtpsIfError в конфигурации SysInfo Auditor Agent.

6.3. Прием отчетов FTP сервером с Linux машин

Отправка отчётов с Linux-устройств на SysInfo Auditor Server осуществляется по протоколу FTP. Для формирования и отправки отчёта необходимы следующие пакеты: curl (или любой другой FTP-клиент), net-tools, lsusb, dmidecode, hwinfo.

Опционально lshw (дополнительный набор данных для отображения в веб-консоли), smartmontools (аттрибуты S.M.A.R.T. жёстких дисков) и cron (запуск по расписанию).

6.4. Скрипт под Linux для генерации и отправки отчета о конфигурации

Пример скрипта для Linux на основе ядра DEBIAN:

#!/bin/sh

HOST="192.168.0.42"

PORT="14521"

mac=$(ifconfig | grep ether | head -n 1 | awk '{print $2}' | awk -F "\n" '{print $1}' | sed 's/:/-/g')

timestampforfile=`date +%Y-%m-%-d_%H-%M-%S`

filenamebase=/tmp/$timestampforfile\_$mac\_base.lsiaraw

filenamedmi=/tmp/$timestampforfile\_$mac\_dmi.lsiaraw

filenamedmibin=/tmp/$timestampforfile\_$mac\_dmibin.lsiaraw

filenamelshw=/tmp/$timestampforfile\_$mac\_lshw.lsiaraw

filenamesmart=/tmp/$timestampforfile\_$mac\_smart.lsiaraw

filenamedpkg=/tmp/$timestampforfile\_$mac\_dpkg.lsiaraw

filenamerpm=/tmp/$timestampforfile\_$mac\_rpm.lsiaraw

filenamelsusb=/tmp/$timestampforfile\_$mac\_lsusb.lsiaraw

filenameusbtree=/tmp/$timestampforfile\_$mac\_usbtree.lsiaraw

filenamehwinfo=/tmp/$timestampforfile\_$mac\_hwinfo.lsiaraw

lshw -json > $filenamelshw

for var in $(smartctl --scan | awk '{print $1}'); do echo $var; smartctl -i -H -A $var; done > $filenamesmart

dpkg-query -Wf '${package}\t${version}\t${maintainer}\t${installed-size}\n' > $filenamedpkg

rpm -qa --queryformat "%{name}\t%{version}\t%{vendor}\t%{size}\t%{url}\t%{buildtime}\n" >> $filenamerpm

dmidecode -V > $filenamedmi

dmidecode >> $filenamedmi

dmidecode --dump-bin $filenamedmibin

uname -r -v -o > $filenamebase

date +%:z >> $filenamebase

hostname -A >> $filenamebase

hostname -d >> $filenamebase

hwinfo --verbose --all --listmd > $filenamehwinfo

lsusb -v > $filenamelsusb

lsusb -t -v > $filenameusbtree

#curl -T "{$filenamelshw,$filenamesmart,$filenamedmi,$filenamedmibin,$filenamerpm,$filenamedpkg,$filenamebase,$filenamelsusb,$filenameusbtree,$filenamehwinfo}" ftp://$HOST\:$PORT

lftp -c "open ftp://anonymous:pass@$HOST:$PORT; put $filenamelshw $filenamesmart $filenamedmi $filenamedmibin $filenamerpm $filenamedpkg $filenamebase $filenamelsusb $filenameusbtree $filenamehwinfo"

rm /tmp/*.lsiaraw

exit 0

Скрипт сканирования должен запускаться с root правами.

Переменные HOST и PORT являются параметрами подключения к серверу. В них необходимо указать свои значения IP адреса и сетевого порта. В качестве адреса должен выступать один из адресов, указанных на сервере в глобальной конфигурации агентов в параметре server.hosts.

Пример добавления скрипта сбора и отправки отчётов в расписание cron на запуск раз в сутки в 6 часов утра:

echo "0 6 */1 * * root /usr/local/bin/SIA_script_debian.sh" >> /etc/crontab

sudo service cron reload

Скрипт мониторинга свободного места на диске выглядит аналогично скрипту сбора данных для отчётов:

#!/bin/sh

HOST="192.168.0.42"

PORT="14521"

mac=$(ifconfig | grep ether | head -n 1 | awk '{print $2}' | awk -F "\n" '{print $1}' | sed 's/:/-/g')

timestampforfile=`date +%Y-%m-%-d_%H-%M-%S`

filenamebase=/tmp/$timestampforfile\_$mac\_base.lsiam

filenamedf=/tmp/$timestampforfile\_$mac\_df.lsiam

date +%:z > $filenamebase

hostname -A >> $filenamebase

hostname -d >> $filenamebase

smartctl --scan | awk '{print $1}' > $filenamedf

df | awk '{print $1, $3, $4}' >> $filenamedf

#curl -T "{$filenamebase,$filenamedf}" ftp://$HOST\:$PORT

lftp -c "open ftp://anonymous:pass@$HOST:$PORT; put $filenamebase $filenamedf"

rm /tmp/*.lsiam

exit 0

Пример добавления в таблицу cron:

echo "*/15 * * * * root /usr/local/bin/SIAmonitoring.sh" >> /etc/crontab

sudo service cron reload

В веб консоли SysInfo Auditor компьютеры и прочие устройства фигурируют как комбинация доменного или сетевого (etchostname) имени, MAC и IP адресов.

7. Сбор отчетов по SNMP протоколу

Для того чтобы получить информацию по сетевым принтерам, управляемым коммутаторам и маршрутизаторам, NAS и прочим устройствам, поддерживающим SNMP протокол, может использоваться функционал опроса сети по SNMP протоколу. Опрос запускается через веб-консоль SysInfo Auditor или по таймеру.

7.1. Основные положения

В SysInfo Auditor реализована возможность только чтения информации по протоколу SNMP. Запись данных и изменение настроек на сетевые устройства не производится.

В отчёт будут включены все значения параметров, которые удастся получить от сетевого устройства.

Поддерживаемые версии протокола SNMP: 1, 2c, 3.

Устройства в сети Интернет сканируются только в том случае, если их IP адреса явно указаны в списке сканируемых устройств snmp.scanList в файле конфигурации SysInfo Auditor Server.

Поддерживаемые варианты авторизации для SNMPv3: HMACMD5, HMACSHA, None (без авторизации).

Поддерживаемые варианты шифрования для SNMPv3: DES, AES128, AES192, AES256, AES256W3DESKEYEXT, None (без шифрования).

Использование шифрования без авторизации не допускается. Выбор методов происходит автоматически для каждого сетевого устройства.

7.2. Настройки сканирования устройств по SNMP

В конфигурации сервера по умолчанию описаны базовые параметры сканирования сети и логики работы запуска задачи.

snmp.community - строка сообщества, является не чем иным как паролем по умолчанию для версий протокола 1 и 2c.

snmp.scanList - диапазоны IP адресов, которые будут сканироваться.

Можно указывать как через запятую (отдельные устройства), так и через "-" (диапазоны адресов). Пример:

192.168.1.1-192.168.2.50, 192.168.2.53

Также доступны два макроса:

SERV_SUBNET - представляет собой подсеть, в которой находится сервер. Значение формируется на основе адресов, указанных в server.hosts в глобальном файле конфигурации агентов.

ARP - представляет собой ARP-таблицу. Содержимое таблицы можно посмотреть выполнив команду "arp -a" в командной строке Windows.

data.reports.filestore.snmp.template - шаблон имени отчёта.

Доступны те же макросы, что и для отчётов от SysInfo Auditor Agent, а также макрос MAC-адреса %MACADDR.

Отчёты сохраняются в data.reports.filestore.path, далее SnmpReports/%MACADDR.

snmp.oidPerTrap - количество OID (Object id), передаваемых в одном пакете данных (Trap).

Каждый OID представляет собой набор чисел, "путь" до какого-либо параметра. Значение больше 16 может повлиять на полноту получаемых данных, не все устройства способны передавать больше. Протокол SNMPv1 допускает передавать только один OID в одном пакете.

snmp.v3.[defaultUsername/defaultAuthPassword/defaultCryptPassword] - значения логина, пароля авторизации и пароля шифрования по умолчанию.

Параметры в разделе snmp.v3, как и snmp.community, можно переопределить для устройств индивидуально в веб-консоли, а также глобально в конфигурации сервера.

events.timers.SnmpScanTimer.knownOnly - позволяет не сканировать весь snmp.scanList, а ограничиться только ранее сканированными устройствами, экономя тем самым время.

events.timers.SnmpScanTimer.[enabled/days/time] - запуск сканирования по таймеру. По умолчанию запуск по таймеру производится каждый день в 14:00.

Сканирование можно запустить и вручную из веб-консоли в меню "Отчёты о конфигурации".

7.3. Сканирование по SNMP вручную

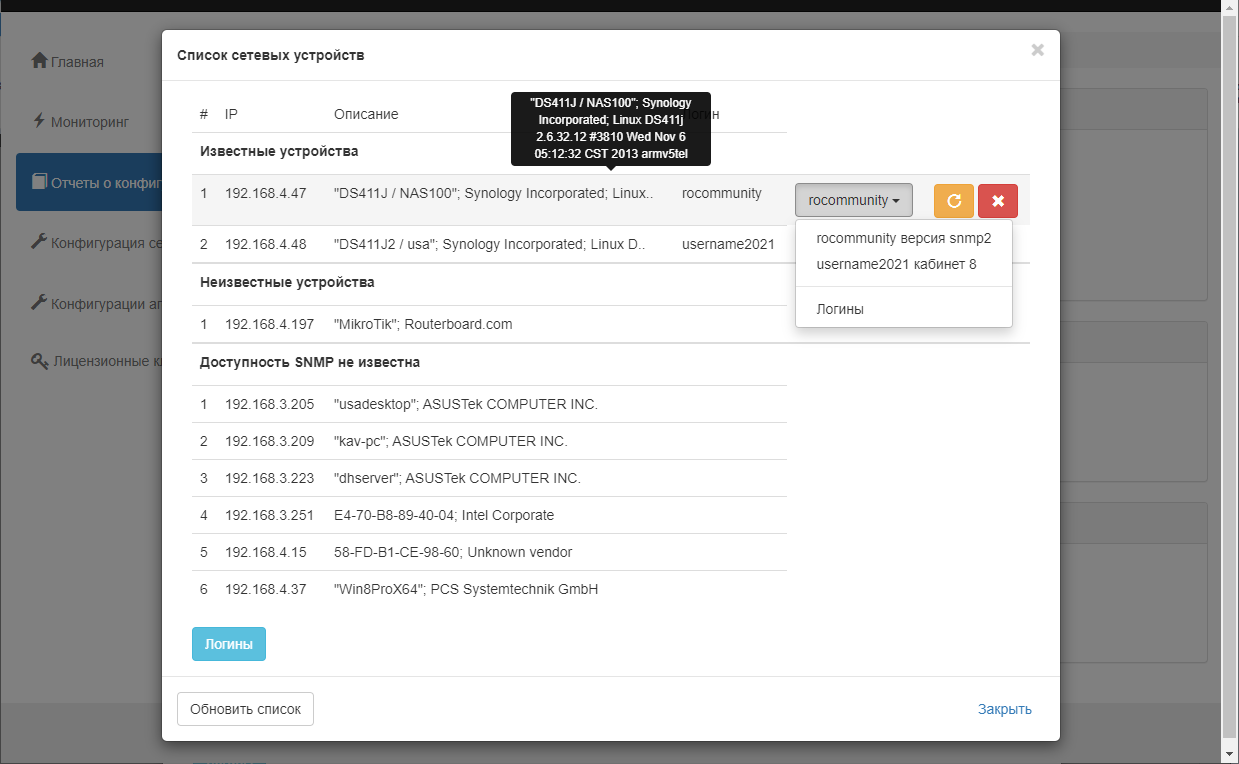

Инициировать сканирование сети по SNMP можно в веб-консоли SysInfo Auditor.

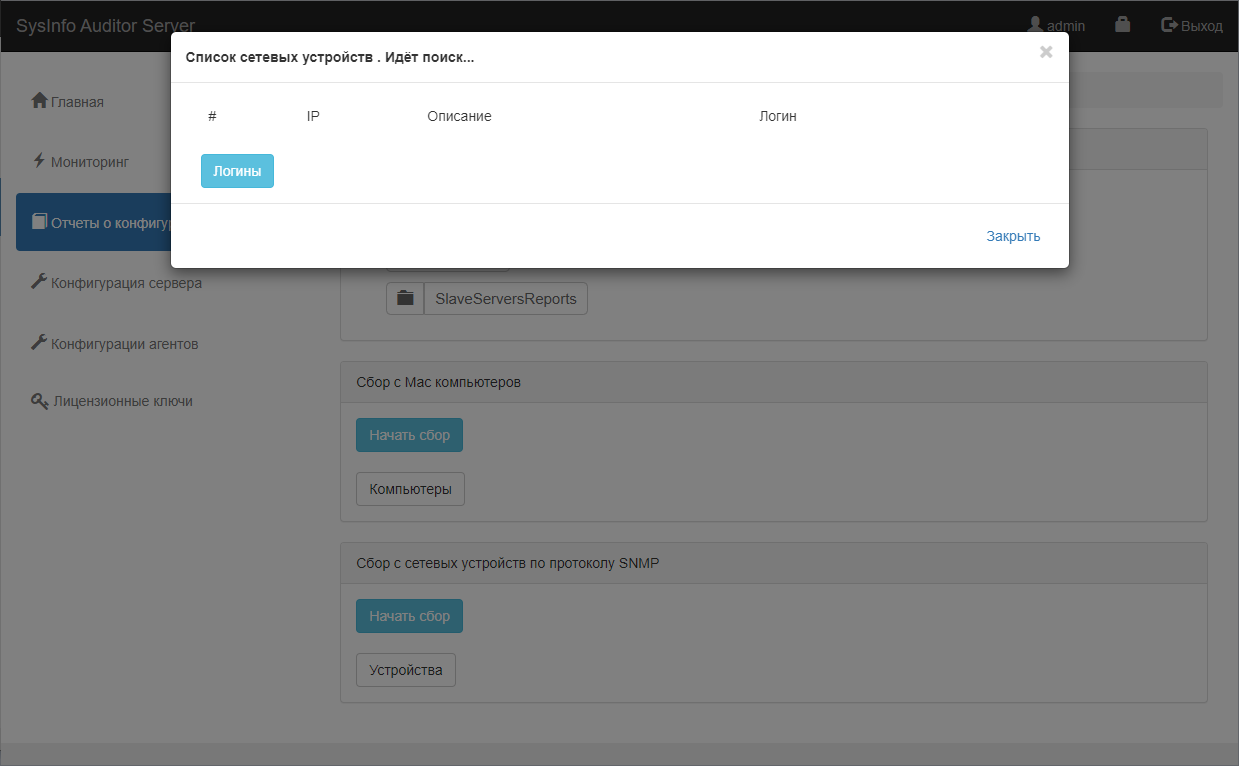

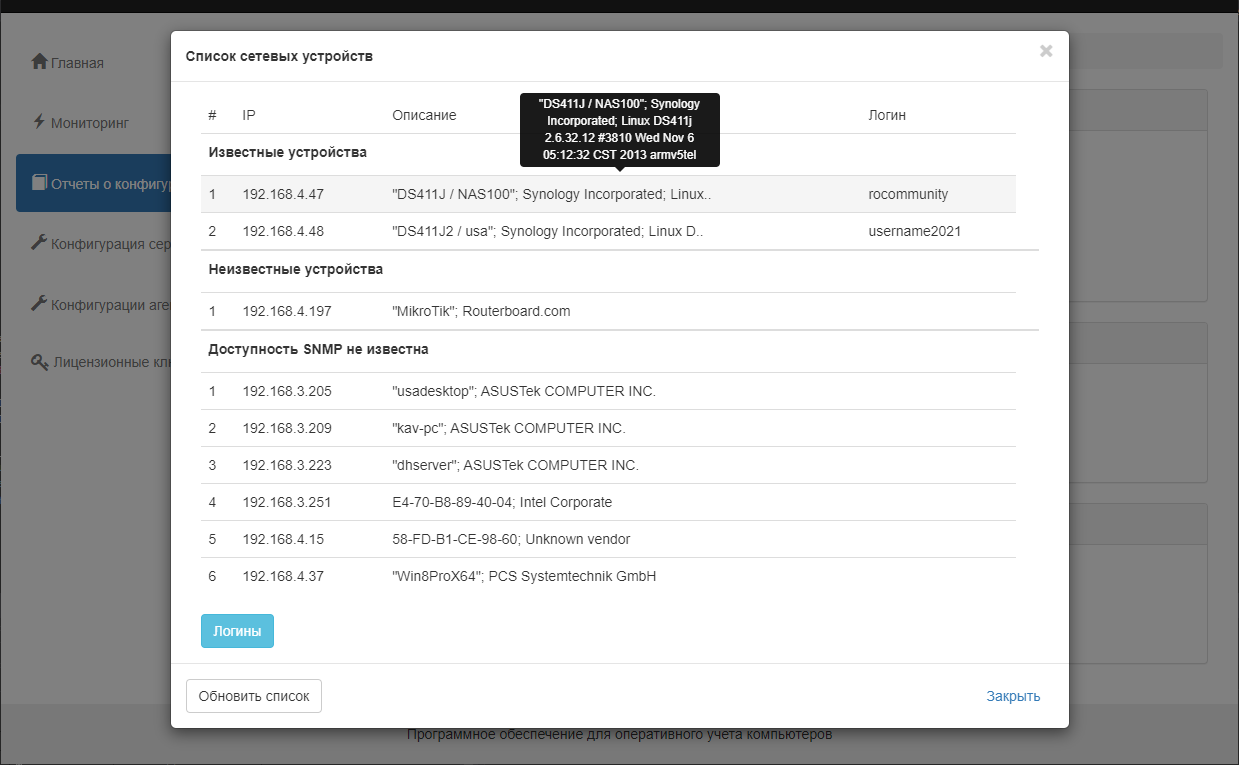

Кнопка "Начать сбор" выполняет сбор отчётов. Кнопка "Устройства" отображает список сетевых устройств.

Если поиск производился недавно (настраиваемый параметр snmp.deviceListLifetime), то при нажатии на кнопку "Устройства" отобразится уже готовый список устройств, отсортированный по IP адресу. По наведению указателя мыши на элемент списка отобразится подсказка. В ней будет указано сетевое имя и/или системное имя, MAC-адрес, производитель устройства и системное описание, если устройство уже сканировалось.

По нажатию откроется список с выбором параметров авторизации, в котором выбирается уже созданная учётная запись. После указания учётной записи устройство будет отображаться в разделе "Известные устройства", даже если оно не сканировалось. Сделано для простоты навигации.

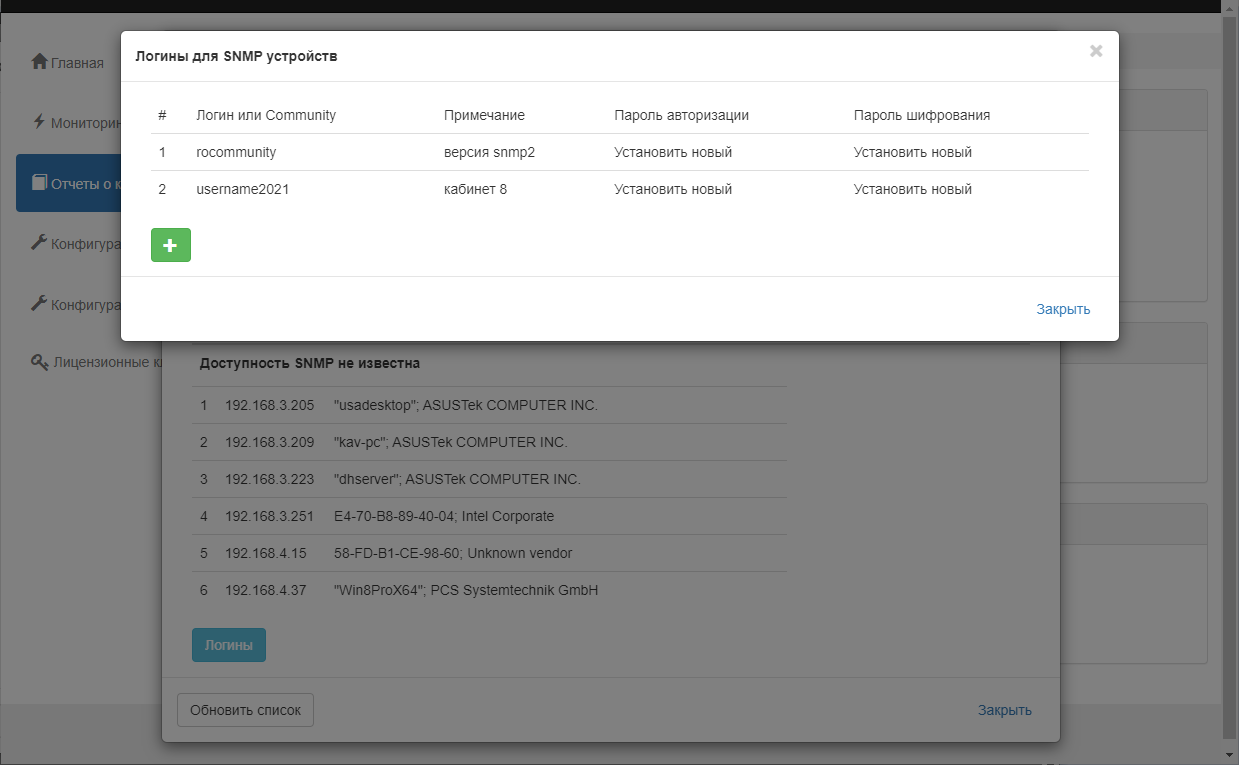

Список редактируется по нажатию кнопки "Логины".

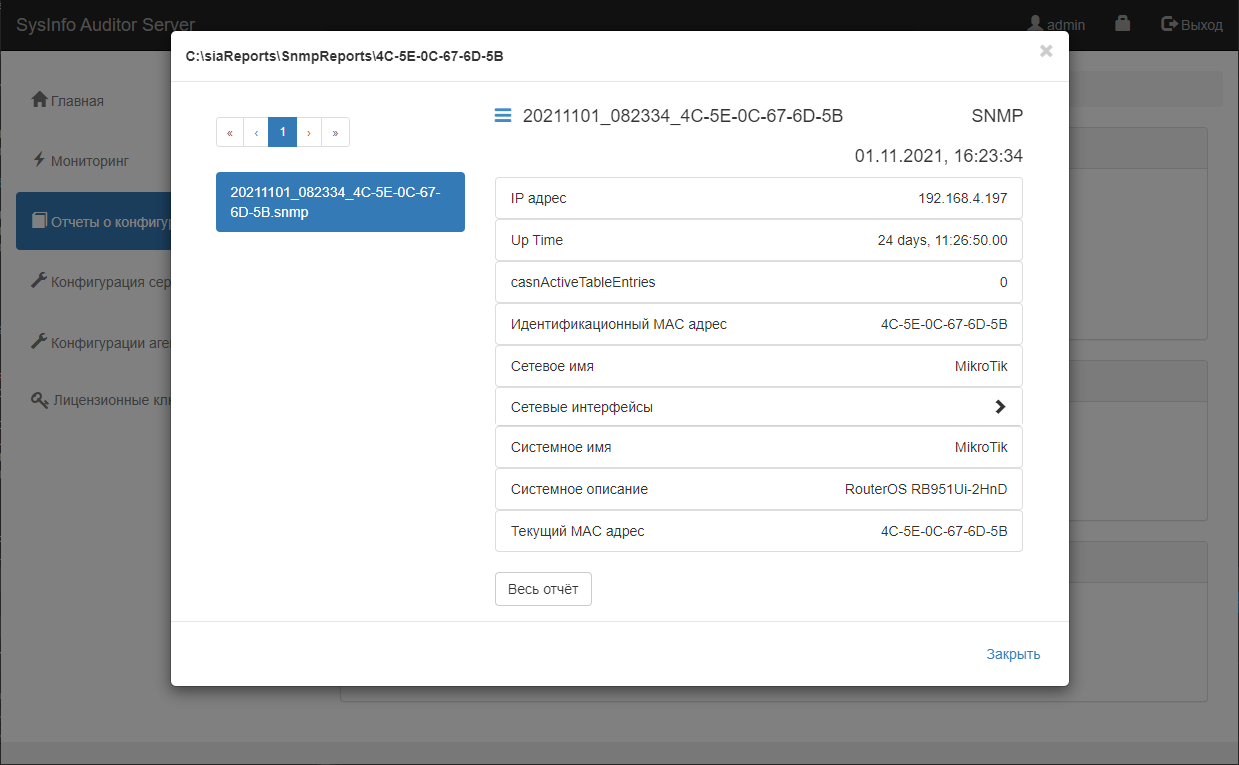

Собранные отчёты можно просмотреть в "Отчёты о конфигурации" -> "Просмотр отчётов" -> "SnmpReports". Далее, выбрав устройство, открывается список отчётов по нему, с отображением краткой информации. Объём отображаемой информации будет со временем пополняться.

7.4. ICMP и Wine (работа под Linux)

Для поиска устройств в сети с поддержкой SNMP SysInfo Auditor Server использует обмен ICMP сообщениями. По умолчанию у Wine отключен доступ к ICMP. Следующие команды должны дать доступ к ICMP для Wine:

sudo setcap cap_net_raw+epi "$(readlink -f "/usr/bin/wine-preloader")"

sudo setcap cap_net_raw+epi "$(readlink -f "/usr/bin/wine")"

Далее необходимо перезапустить SysyInfo Auditor Server. Это можно сделать через веб-интерфес, либо через:

wine sc restart SysInfoAuditorServer

8. Мониторинг

С помощью мониторинга можно отслеживать потребление ресурсов на компьютерах, на которых установлены агенты. Подходит для выявления "хронической" нехватки ресурсов.

Отслеживаемые показатели:

- Загрузка процессора (%)

- Потребление оперативной памяти (%)

- Нагрузка на жёсткий диск (%)

- S.M.A.R.T. статус (OK, not OK)

- Свободное пространство разделов на диске (Мб)

Параметр monitoring.enabled для агента определяет активен ли сбор данных мониторинга. На сервере от этого параметра зависит: отображается ли пункт "Мониторинг" и ведётся ли обработка и хранение полученной информации. Если на агентах параметр monitoring.enabled определён как yes, а на сервере установлено значение no — полученные данные от агентов данные будут игнорироваться.

Статистические данные по загрузке CPU, RAM и HDD не будут отправляться на сервер пока не будет достигнуто необходимое количество измерений. Это количество задаётся в параметрах агентов значением monitoring.thresholdMeasurementsCount. Само же значение вычисляется на основе количества измерений, задаваемого параметром monitoring.lastMeasurementsCount. Данные отправляются на сервер каждые monitoring.sendToServer секунд. Сбор самих данных проводится раз в monitoring.sensorsPeriod секунд.

Собирать данные статуса S.M.A.R.T. с жёстких дисков с малой периодичностью смысла не имеет, по этому интервал между проверами установлен на 24 часа в параметре monitoring.SMARTStatus.periodHours.

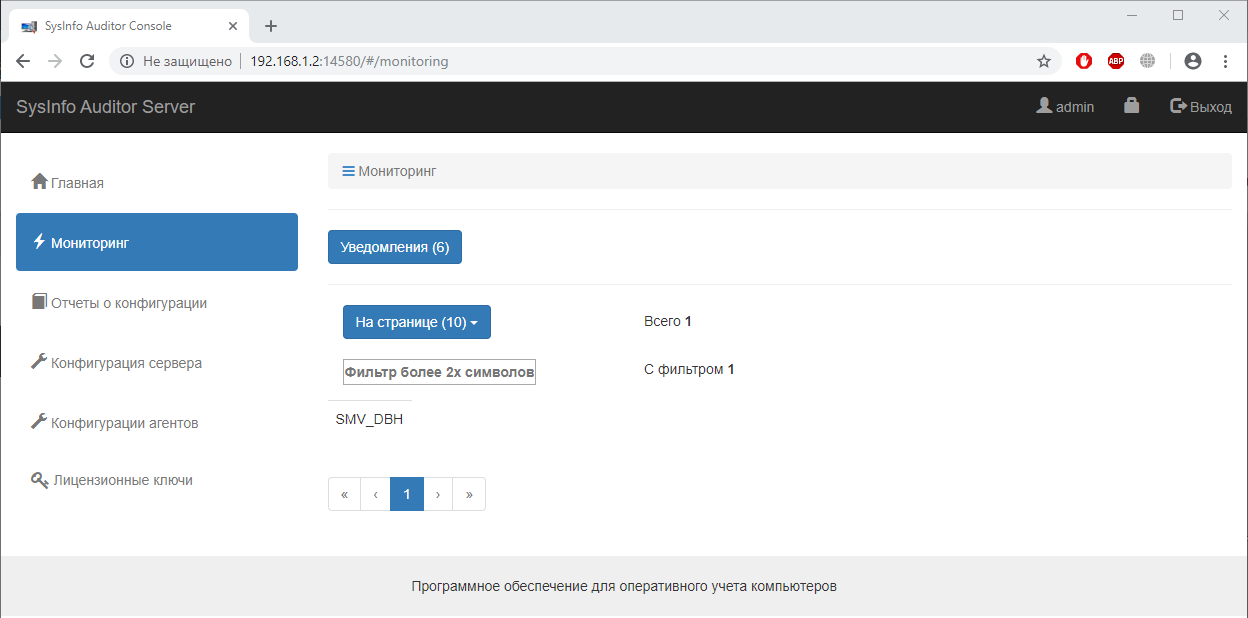

При открытии меню "Мониторинг" На экране отображается кнопка "Уведомления" и список компьютеров, аналогичный списку в пункте "Конфигурации агентов"

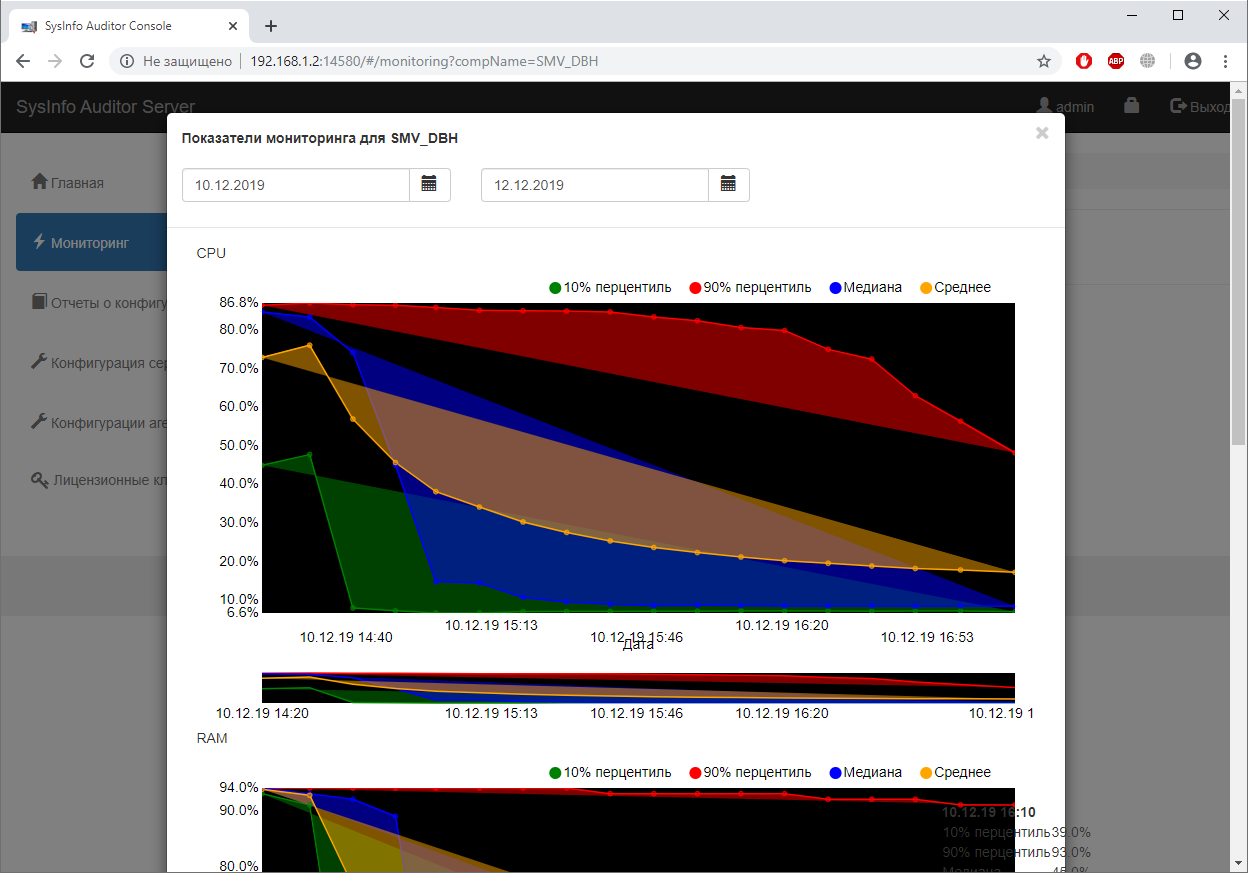

8.1. Динамика потребления ресурсов

Для каждого компьютера при нажатии на него левой кнопкой мыши открывается панель с графиками показаний замеров процентной нагрузки на CPU, RAM и HDD.

На графиках изображена динамика изменения усреднённых показаний на момент замера.

По горизонтали дата и время. По вертикали значение перцентиля, медианы, и среднего.

10% перцентиль — значение, отклоняющиеся в большую сторону от минимума на 10% позиций от числа измерений.

90% перцентиль — значение отклоняющиеся в меньшую сторону от максимума на 10% позиций от числа измерений.

Медиана — мат. ожидание.

Среднее — среднее арифметическое.

Также можно выбрать по каким датам отображать графики.

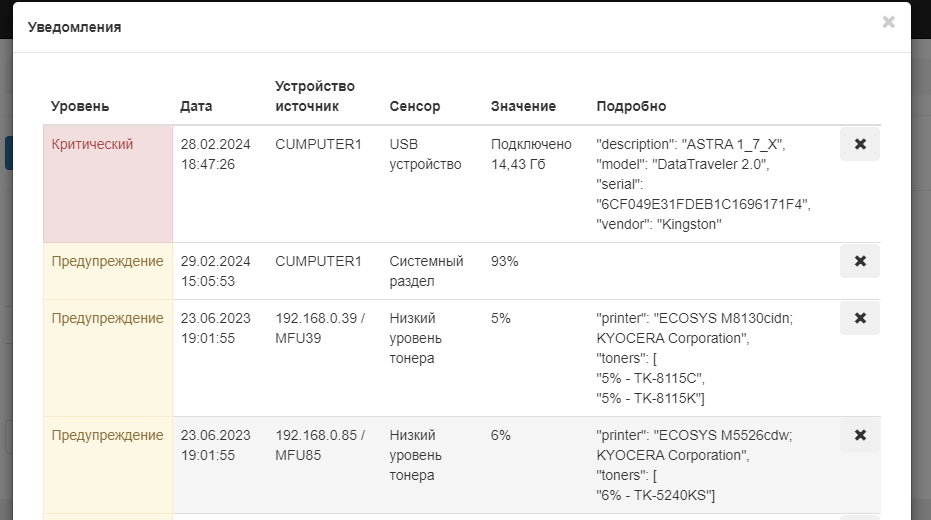

8.2. Список уведомлений

Доступно несколько типов уведомлений:

- "Загрузка процессора" — высокая загруженность процессора.

- "Загрузка RAM" — высокая загруженность оперативной памяти.

- "Свободное место на диске" — недостаточность свободного пространства на диске.

- "Системный раздел" — нехватка места в системном разделе.

- "Низкий уровень тонера".

- "USB устройство" — подключение/отключение usb устроства.

- "S.M.A.R.T." — плохое состояние диска по атрибутам SMART.

По нажатию на кнопку "Уведомления" открывается список уведомлений. В этом списке отображаются уведомления, полученные с компьютеров.

Существует 3 категории уведомлений: "предупреждение", "критическое" и "информация". Уведомления категории "информация" по умолчанию скрыты.

Уведомления сгруппированы по критичности от уровня "критический" до уровня "информация".

В столбце с названием "Подробно" указана дополнительная информация. Например: модель и серийный номер проблемного диска вместе с тревожными SMART атрибутами, модели картриджей с остатком тонера, модель и серийный номер USB устройства и так далее.

По клику левой кнопкой мыши на уведомление откроется история уведомлений по устройству, если таковая имеется.

8.3. Настройка выдачи уведомлений

Параметры выдачи уведомлений о низком уровне тонера расположены в файле конфигурации сервера "C:\ProgramData\Database Harbor\SysInfo Auditor Server\Server.properties". Если какой-то параметр системы мониторинга отсутствует в файле Server.properties, то сервер ищет его в ServerDefault.properties.

Параметры остальных уведомлений размещены в файле конфигурации агента "C:\ProgramData\Database Harbor\SysInfo Auditor Agent\Agent.properties". Если какой-то параметр системы мониторинга отсутствует в файле индивидуальных параметров агента Agent.properties, то приложение ищет его в файле глобальных параметров всех агентов AgentGlobal.properties. Если администратор не задал этот параметр и в этом файле, то он ищется в списке значений параметров, заданных производителем ПО AgentDefault.properties.

Все параметры определены в разделе monitoring.sensors.

Соответствие наименований сенсоров в файлах конфигурации:

- "Загрузка процессора" — monitoring.sensors.CPULoad

- "Загрузка RAM" — monitoring.sensors.RAMLoad

- "Свободное место на диске" — monitoring.sensors.HDDFreeSpace

- "Системный раздел" — monitoring.sensors.HDDLoad

- "Низкий уровень тонера" — monitoring.sensors.LowToner (хранится в файле конфигурации сервера, а не агента)

- "USB устройство" — monitoring.sensors.UsbConnected

- "S.M.A.R.T." — monitoring.sensors.SMARTStatus

Каждый из вышеописанных сенсоров имеет набор параметров, регулирующих его работу.

В качестве примера рассмотрим параметры сенсора CPULoad. Если в параметре monitoring.sensors.CPULoad.enabled стоит значение true, значит сенсор активен.

Оповещения возникают, когда значение перцентиля категории criticalPerc/warningPerc превышало значение, заданное в параметре criticalThreshold/warningThreshold в течение criticalTimeSec/ThresholdTimeSec секунд.

Допустимые значения для criticalPerc и warningPerc: ten (10%), median (медиана), ninety (90%), mean (среднее арифметическое)

timeout — тайм-аут выдачи уведомлений в секундах, по принципу не чаще чем каждые timeout секунд.

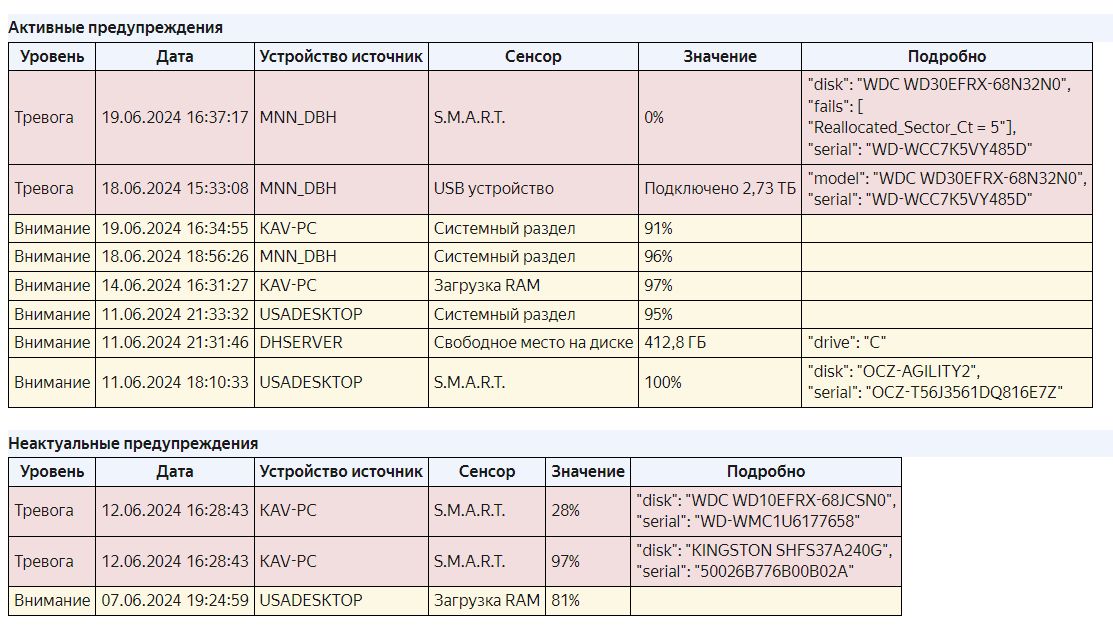

8.4. Настройка отправки оповещений мониторинга по электронной почте

SysInfo Auditor Server имеет возможность отправлять по электронной почте уведомления в виде таблиц, вид которых аналогичен отображаемым в веб-интерфейсе в разделе Мониторинг->Уведомления. Это избавит от необходимости регулярного посещения веб-интерфейса с целью проверки наличия тревожных ситуаций на компьютерах.

Сообщение электронной почты содержит одну или две таблицы. В первой указаны актуальные тревожные ситуации, зафиксированные сервером. Во второй таблице приведены тревожные события, возникшие с момента предыдущей отправки e-mail оповещения, но успевшие потерять свою актуальность.

Если в интервале между отправками оповещений было зафиксировано несколько тревожных событий с одного компьютера с одного сенсора - во второй таблице будет показано "худшее" из значений.

По умолчанию задача рассылки почтовых уведомлений отключена. Для включения укажите в настройках сервера следующий параметр:

tasks.EmailNotification.enabled = yes

Рассылка настраивается в конфигурации сервера в разделе дерева настроек monitoring.e-mail. По умолчанию время отправки настроено на 8:00 каждого дня:

events.timers.SendEmailTimer.time = 8:00:00

Если необходимо настроить отправку на каждые n часов - укажите в конфигурации следующее:

events.timers.SendEmailTimer.interval = n:00:00

events.timers.SendEmailTimer.time =

(замените символ n на удобный для Вас интервал отправки)

В следующих параметрах указывается логин и пароль для доступа к ящику, с которого будет происходить отправка писем.

monitoring.e-mail.login =

monitoring.e-mail.password =

После сохранения параметров конфигурации и перезапуска SysInfo Auditor Server пароль будет перенесён в базу данных в зашифрованном виде, а из файла конфигурации он будет удалён.

Предусмотрена отправка оповещений по разным сенсорам на разные e-mail адреса. Для этого в настройках сервера фигурируют отдельные списки получателей на каждый сенсор. Это позволит, к примеру, скрыть от системного администратора, занимающегося обслуживанием принтеров, информацию о нехватке места на диске на каком-либо из компьютеров.

В случае если данных для отправки на какой-либо адрес нет, то оповещение отправлено не будет.

9. Интеграция с Hardware Inspector

Для того чтобы программа Hardware Inspector или Hardware Inspector Client/Server умела использовать отчеты, собранные SysInfo Auditor необходимо настроить их так, чтобы они использовали один и тот же каталог с отчетами.

Рекомендуем изменить ссылку на папку с отчетами в Hardware Inspector. Для этого необходимо отредактировать параметр "Базовый путь к отчетам о конфигурации компьютера" в меню "Сервис" - "Параметры" (вкладка "Папки"). Например, базовый путь может быть таким:

C:\ProgramData\Database Harbor\SysInfo Auditor Server\Reports\$HOSTNAME$\*.*

Либо можно изменить ссылку на папку хранения отчетов в SysInfo Auditor, переопределив параметр "data.reports.filestore.path" в настройках SysInfo Auditor Server. Чтобы отчеты о конфигурации хранились в папке CfgReports внутри папки базы данных приложения Hardware Inspector или Hardware Inspector Client/Server.

Конечно, наиболее эффективно работает связка из программ Hardware Inspector Client/Server и SysInfo Auditor. Все-таки файловый вариант Hardware Inspector использует давно устаревшую технологию работы с базой данных и имеет множество технических недостатков, в сравнении с современным клиент-серверным решением.